気がついたら数年ぶりのBlog投稿でした。お手柔らかにお願いします。

在不知不觉中,这是我多年来的第一篇博客文章。 请温柔一点。

さて、今回取り上げるのは、ドメインやサブドメイン、保有ネットワークを調査する手法(相手方に影響を与えない縛りです)を思いつくままに紹介していきます。ドキュメントとして纏まっているものもあまり見かけなかったので、重い腰を上げて書いてみました。この他にもこんな方法がある!などフィードバックを頂ければとても喜びますので、是非よろしくお願いします。

现在,这一次,我将介绍一种调查域,子域和自有网络的方法(这是一个不影响另一方的绑定),正如我所想象的那样。 我没看到很多文件放在一起,所以我试着用沉重的腰来写它们。 还有其他方法可以做到这一点! 如果您能给我反馈,我将非常高兴,所以我将不胜感激。

目次

<前編>

・ドメイン・ネットワーク帯を調査する手法

・ドメインの調査

・JPRS whois

・ICANN Registry Listings

・ネットワーク帯(IPアドレス)の調査

・JPNIC whois Gateway

・BGP Tool kit

・その他の調査

・検索エンジンを使った調査

・Webサイトのクローリング

・Google AdSense

・公的データベースの活用

・gBizINFO

・公開情報調査(Passive型の検索サービス)

・Robtex

・PassiveDNS

・viewdns.info

・Microsoft Defender Threat Intelligence

・違うTLDを試す

・RDAP

<後編>

・サブドメインを調査する方法

・IPアドレスを起点にサブドメインを探す

・公開ポートへのアクセス(Webポート)

・<通常コンテンツの返却>

・<エラーページの返却>

・<リダイレクト>

・公開ポートへのアクセス(Webポート以外)

・証明書の確認

・<Webサーバの場合>

・<SSL/TLSで保護されたプロトコルの場合>

・<プロトコル内で暗号化(STARTTLS)の場合>

・PTRレコード

・公開情報を用いた調査(Passive型の検索エンジン)

・<Robtex>

・<BGP Toolkit>

・<Spyonweb>

・<Microsoft Defender Threat Intelligence>

・<Shodan>

・<Censys>

・<Bing search>

・ドメインを起点にサブドメインを探す

・検索エンジンを使った調査、GoogleDorks、BingDorking

・<site演算子>

・<link演算子>

・Webサイトのクローリング

・<robots.txt>

・<crossdomain.xml>

・<security.txt>

・WebArchiveから探す

・Certificate Transparency

・<crt.sh>

・PassiveDNS

・<Microsoft Defender Threat Intelligence>

・サブドメイン列挙サービスの利用

・ゾーン転送

・SRVレコード

ドメイン・ネットワーク帯を調査する手法 调查域网络区域的方法

ドメインやネットワーク帯(IPアドレス)から特定する必要があるケースはあまり多くないかもしれませんが、ペネトレーションテストでの対象の洗い出し(Attack Surface)や、組織で把握しきれていない情報資産(シャドーIT)の洗い出しなどで調査が必要な場合があります(OSINTの一環)。こういったケースにおいては、ドメインやネットワーク帯(IPアドレス)の洗い出しも必要となってきます。

可能需要从域或网络频段(IP 地址)进行识别的情况可能并不多,但可能需要通过在渗透测试中识别目标(攻击面)或识别组织未完全掌握的信息资产(影子 IT)(OSINT 的一部分)来进行调查。 在这种情况下,还需要识别域和网络元素(IP 地址)。

では具体的に見てみます。 让我们仔细看看。

所有しているドメインやネットワーク帯(IPアドレス)を調査するためには、起点とする何かしらの情報が必要となります。今回は起点の情報としては、会社名やコーポレートサイトのURL、コーポレートのドメインとして、これらの情報を使って情報を収集していきます。

为了调查您拥有的域或网络频段(IP 地址),您需要一些信息作为起点。 这一次,我们将使用这些信息作为公司名称、公司网站 URL 和公司域来收集信息。

ドメインの調査 域名调查

ドメインの登録情報を調査する方法の1つとしてwhoisコマンドによる調査があります。whois情報にはドメインを取得する際に登録した情報が登録されており、whoisコマンドによって情報を取得することができます。

调查域注册信息的一种方法是使用 whois 命令。 WHOIS 信息是在获取域时注册的,您可以通过 whois 命令获取它。

# whois mbsd.jp

[ JPRS database provides information on network administration. Its use is ]

[ restricted to network administration purposes. For further information, ]

[ use 'whois -h whois.jprs.jp help'. To suppress Japanese output, add'/e' ]

[ at the end of command, e.g. 'whois -h whois.jprs.jp xxx/e'. ]

Domain Information:

[Domain Name] MBSD.JP

[Registrant] Mitsui Bussan Secure Directions,inc.

[Name Server] ns1-05.azure-dns.com

[Name Server] ns2-05.azure-dns.net

[Name Server] ns3-05.azure-dns.org

[Name Server] ns4-05.azure-dns.info

[Signing Key]

[Created on] 2004/06/11

[Expires on] 2023/06/30

[Status] Active

[Last Updated] 2022/09/01 11:35:38 (JST)

Contact Information:

[Name] Mitsui Bussan Secure Directions, Inc.

[Email] [email protected]

[Web Page]

[Postal code] 103-0013

[Postal Address] Chuo-ku

1-14-8 NihonbashiNingyo-Cho

JP Suitengumae Bldg. 6F

[Phone] 03-5649-1961

[Fax] 03-5649-1970

色々と情報がでてきますね。上記ではドメインの登録者情報(Registrant)として会社名(Mitsui Bussan Secure Directions,inc.)が取得できました。この情報を使ってまずはjpドメインを調査してみます。jpドメインはJPRSにて管理されていますので、JPRS whoisに問い合わせることで更なる情報を取得することができます。

有很多信息出来了。 在上述中,公司名称(三井物产安全方向公司)作为域名的注册人信息被获取。 使用此信息,让我们首先调查JP域。 .jp域名由JPRS管理,因此您可以通过联系JPRS whois获取更多信息。

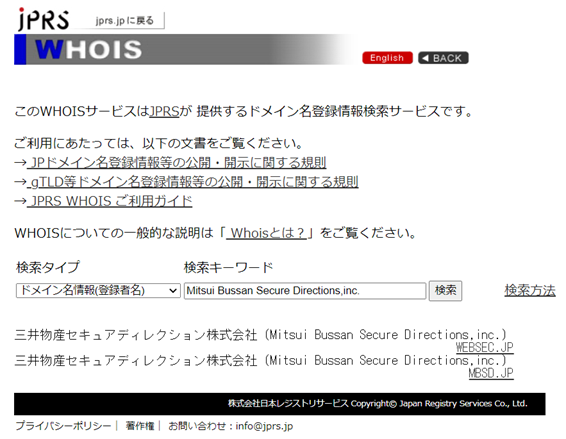

JPRS whois(https://whois.jprs.jp/)

JPRS whoisでは、ドメイン名の登録者情報の検索が可能です。検索キーワードとして、「ドメイン名情報」や「ドメイン名情報(登録者名)」などが提供されており、先程取得した会社名を「ドメイン名情報(登録者名)」で検索すると以下のように、取得した会社名で登録されているjpドメインの一覧を得ることができます。

JPRS whois允许您搜索域名的注册人信息。 提供“域名信息”和“域名信息(注册人名称)”等搜索关键字,如果您使用“域名(注册人名称)”搜索刚刚获得的公司名称,则可以获得使用收购的公司名称注册的JP域名列表,如下所示。

Mitsui Bussan Secure Directions,inc.で検索した結果

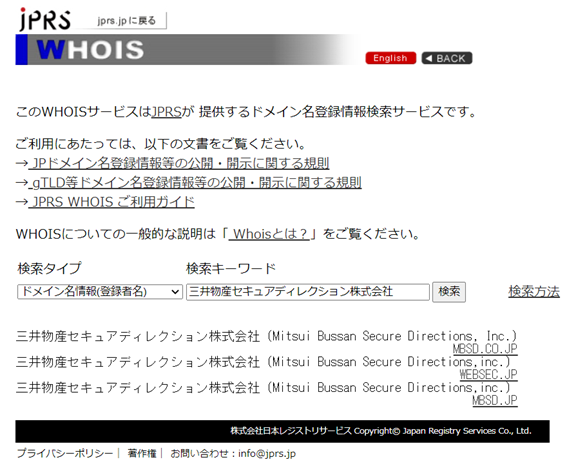

三井物产安全方向株式会社で検索した結果

しかしながら、この検索キーワードは「完全一致」である必要があります(悪用の観点を考えると正しい挙動ですが)。そのため、日本語で検索すると違う結果が得られたりもしますし、英語でもスペースの有無などで検索結果が変わります。

但是,此搜索字词必须是“完全匹配”(尽管从滥用的角度来看,这是正确的行为)。 因此,如果您用日语搜索,您可能会得到不同的结果,即使是英语,搜索结果也会根据空格的存在与否而变化。

日本語(三井物産セキュアディレクション株式会社)で検索した結果

日语(三井物产安全方向株式会社)的搜索结果

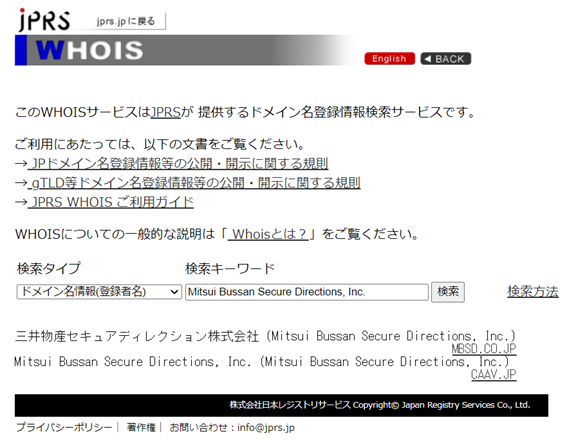

検索結果を確認すると、Inc.の前にスペースがある場合とない場合と言った具合に、英語の表記が微妙に異なることが確認できます。新たに得られたMitsui Bussan Secure Directions, Inc.で検索することで、さらなるドメインを取得できる場合があります。

如果您查看搜索结果,您会发现英文符号略有不同,Inc前面有空格和没有空格。 您可以通过搜索新收购的三井物产安全方向公司来获得更多域名。

日本語検索で得られた表記ゆれのMitsui Bussan Secure Directions, Inc.で検索した結果

三井物产安全方向株式会社的搜索结果.日语

実際の現場では、こういった表記ゆれをどれだけ想像できるか、少ないコストでドメインを洗い出せるか、というエスパースキルも必要そうです。この他にも、合併や分社を想定し過去の会社名で検索する、システムの業務委託先や関連子会社などの会社名から検索するなどの試行錯誤も必要ですし、検索の結果で得られた他ドメインの登録情報を確認し、情報を再帰的に検索するなどを行うことで、保有しているドメインを洗い出して行く必要があります。JPRS whoisの検索では、検索可能な項目が限られますが、PassiveDNSサービスなどでは、他のフィールド(住所、電話番号、Name Serverなど)の情報を検索できるものもあります。

在实际领域,似乎还需要诸如可以想象多少这样的符号波动以及可以以低成本识别多少域之类的技能。 除此之外,还需要按过去的公司名称进行搜索,以应对合并或分拆,从系统分包商和附属子公司等公司名称中进行搜索,并且有必要通过检查从搜索结果中获得的其他域名的注册信息并递归搜索信息来识别您拥有的域名。 JPRS whois 搜索会限制可以搜索的项目,但某些服务(例如 PassiveDNS 服务)可以在其他字段(地址、电话号码、名称服务器等)中搜索信息。

ただし、お名前.comのようなドメイン取得代行業者による登録やWhoisガードによる情報の秘匿、資本関係のない業務委託先の情報で取得されるケースなどもありこれらの手法が万能ではないことも理解しておく必要があります。

但是,还需要了解这些方法并不通用,因为在某些情况下,域名收购机构会获得注册,例如名称.com,Whois守卫的信息机密性以及没有资金关系的分包商的信息。

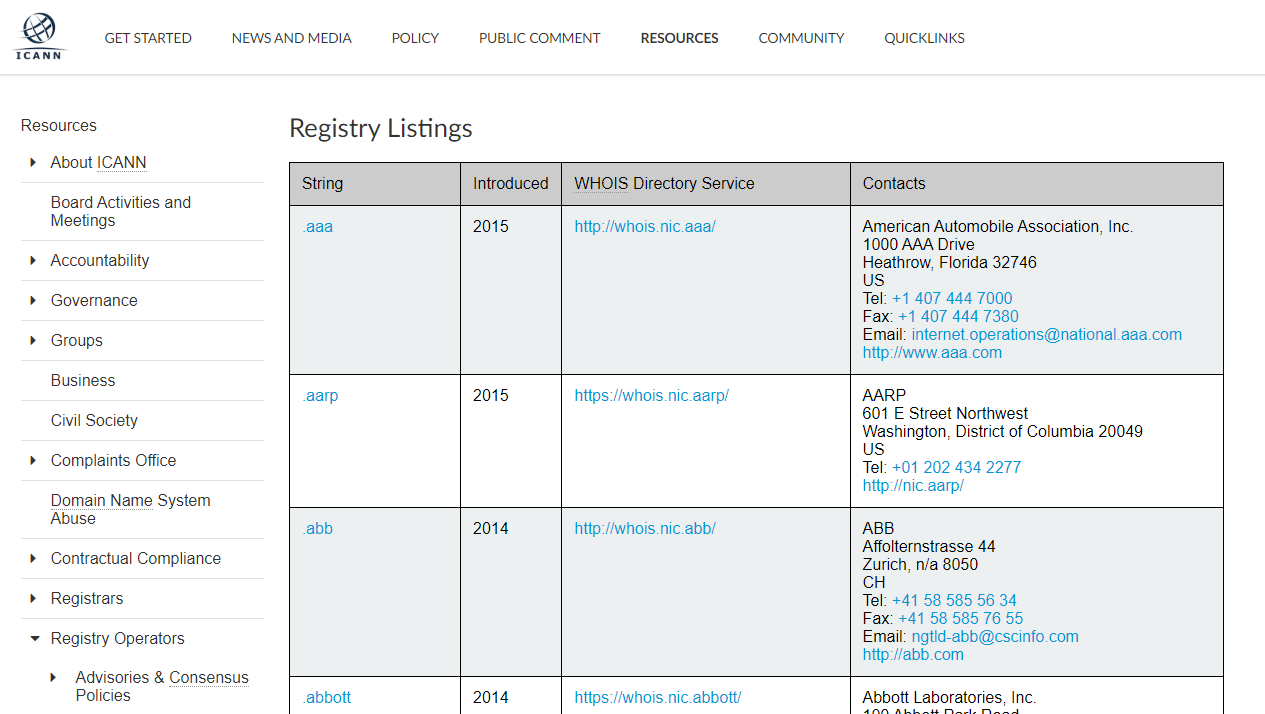

ICANN Registry Listings(https://www.icann.org/resources/pages/listing-2012-02-25-en)

ICANN 注册管理机构列表(https://www.icann.org/resources/pages/listing-2012-02-25-en)

ここまでJPRS whoisでの調査を例にあげて紹介しました。.jpドメイン以外についても、TLDごとに検索のインターフェースや検索可能な範囲等が異なるものの、類似の手法で情報の収集やドメインの探索を行うことが可能です。検索可能なWHOIS Directory Serviceについては、ICANNのサイトにまとまっています。

到目前为止,我们已经介绍了JPRS whois调查作为示例。 对于jp域以外的域,尽管每个TLD的搜索界面和可搜索范围不同,但可以使用类似的方法收集信息和搜索域。 可搜索的WHOIS目录服务在ICANN网站上进行组织。

WHOIS Directory Service一覧

ネットワーク帯(IPアドレス)の調査 调查网络频段(IP 地址)

ここまでは、所有しているドメイン情報を調べるための方法ですが、次は、ネットワーク帯を特定するための調査方法です。IPアドレスをベースにした使った検索は、クラウド化が進み、思うような結果が得られないケースも増えましたが、オンプレ環境を特定する場合などには引き続き有効な方法です。

到目前为止,这是一种查找您拥有的域信息的方法,但下一个方法是用于识别网络区域的勘测方法。 基于 IP 地址的搜索变得更加基于云的,尽管有更多情况下无法获得所需的结果,但它仍然是识别本地环境的有效方法。

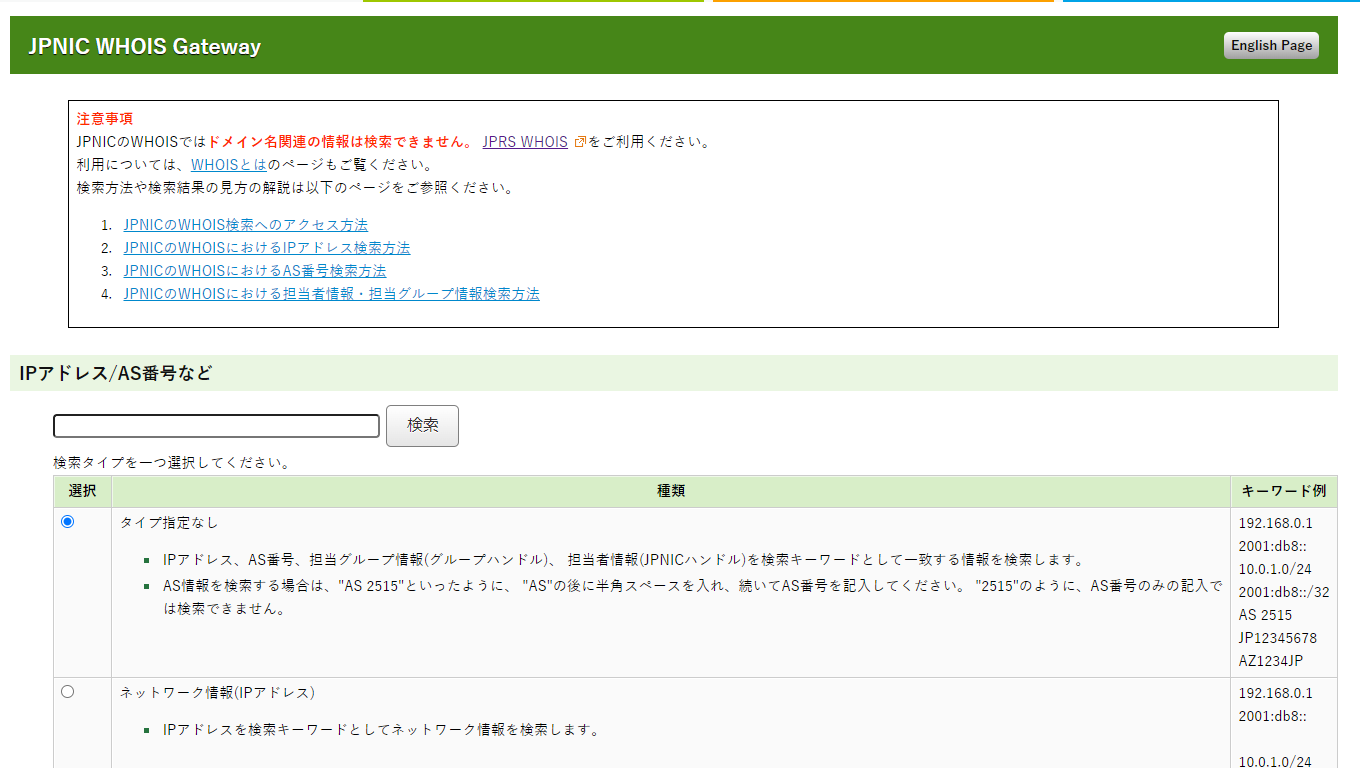

JPNIC whois Gateway(https://www.nic.ad.jp/ja/whois/ja-gateway.html)

日本国内で割り当てられているIPアドレスはJPNICにて管理されており、JPNIC whois Gatewayでは、IPアドレスに紐づく登録情報の検索が可能です。検索キーワードとして、IPアドレスやAS情報などが用意されており、取得したドメインやサブドメインのIPアドレスを検索することで、保有しているネットワーク帯やIPアドレスの割当情報を得ることができます。なお、過去のインターフェースでは、組織名(AS情報)で検索することも可能でしたが、現在はインターフェースが削除されています。

在日本分配的日本IP地址由JPNIC管理,JPNIC whois网关允许您搜索与IP地址相关的注册信息。 IP地址和AS信息可作为搜索关键字使用,通过搜索获取的域和子域的IP地址,您可以获得有关您拥有的网络频段和IP地址分配的信息。 过去,可以按组织名称(AS信息)进行搜索,但现在该界面已被删除。

JPNIC whois Gateway検索画面

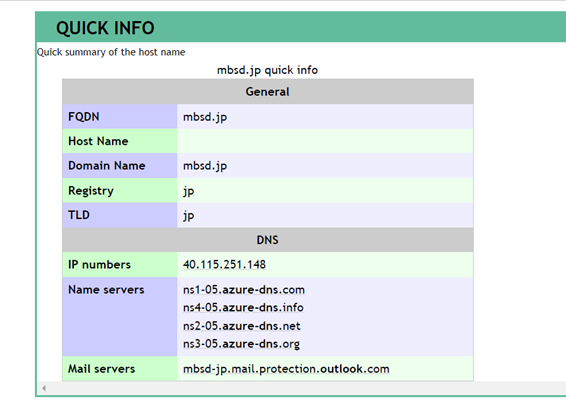

では、試しに有名なWIDEプロジェクトを例に見てみます。まずは、WIDEプロジェクトで公開しているサイト(https://www.wide.ad.jp/)で使用されているIPアドレスを確認します。

让我们以著名的 WIDE 项目为例。 首先,检查在 WIDE 项目中发布的站点 (https://www.wide.ad.jp/) 使用的 IP 地址。

# dig +noall +answer www.wide.ad.jp

www.wide.ad.jp. 228 IN A 203.178.139.57

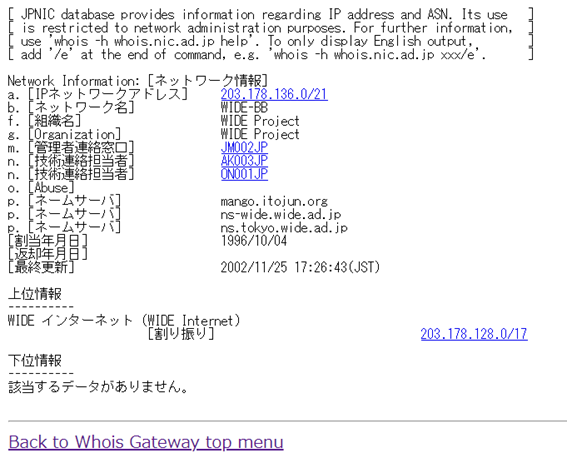

結果からIPアドレスは203.178.139.57であることが確認できます。こちらの情報をもとにJPNIC whois Gatewayの「ネットワーク情報(IPアドレス)」で検索すると以下のような結果が得られます。

从结果中,您可以看到 IP 地址为 203.178.139.57。 如果您根据这些信息搜索JPNIC whois网关的“网络信息(IP地址)”,您可以得到以下结果。

取得したIPアドレスで検索した結果 使用获取的 IP 地址的搜索结果

この結果から、203.178.139.57に割り当てられているネットワーク帯は203.178.136.0/21で、WIDEプロジェクトに割り当てられているネットワーク帯であること(保有していること)が確認できます。(ただし、このネットワーク帯にサーバ等が存在するかここからはわかりません)。さらに情報を確認していくと、このネットワーク帯はWIDE インターネット 203.178.128.0/17から割り当てられたネットワークであることが見て取れます。説明の詳細は割愛しますが(アドレス空間管理について詳しく知りたい方はJPNICの記事を参照してください)、割り当てられたネットワーク帯は分配することができ、ネットワークの割り当てを行った際に情報を登録している場合には、情報が表示されるため特定することができます。

从这些结果可以确认分配给203.178.139.57的网络频段是203.178.136.0/21,这是分配给WIDE项目的网络频段。 (但是,从这里不知道这个网络频段中是否有服务器等)。 进一步的信息显示,该网络频段是从WIDE Internet 203.178.128.0/17分配的。 虽然省略了解释的细节(如果您想了解有关地址空间管理的更多信息,请参阅 JPNIC 文章),但可以分发分配的网络频段,如果在分配网络时注册了信息,则会显示并可以识别该信息。

しかしながら、情報の登録まで行っているケースは多くないため、必ずしも企業が保有しているネットワークを判別することはできませんが、調査として有効な場合があります。また、JPNIC whois Gatewayの検索ではJPNICが管理/分配しているIPアドレスしか検索が行えませんので、検索を行う際は、適切なレジストリで検索を行う必要があります。

但是,由于注册信息的情况并不多,因此并不总是可以确定公司拥有的网络,但作为调查可能是有效的。 此外,由于JPNIC whois网关的搜索只能搜索由JPNIC管理和分发的IP地址,因此在搜索时有必要在相应的注册表中进行搜索。

■RIRのWHOISサーバ ■RIR WHOIS服务器

・APNIC WHOIS(whois.apnic.net)

・ARIN WHOIS(whois.arin.net)

・RIPE WHOIS(whois.ripe.net)

・LACNIC WHOIS(whois.lacnic.net)

・AfriNIC WHOIS(whois.afrinic.net)

BGP Tool kit(https://bgp.he.net/)

BGP工具包(https://bgp.he.net/)

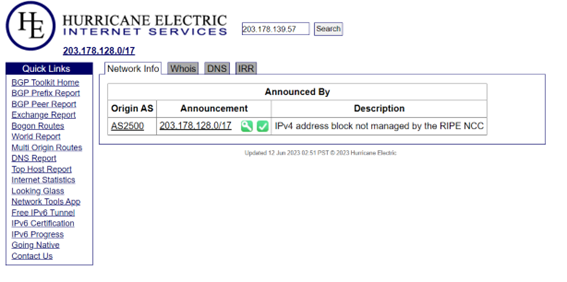

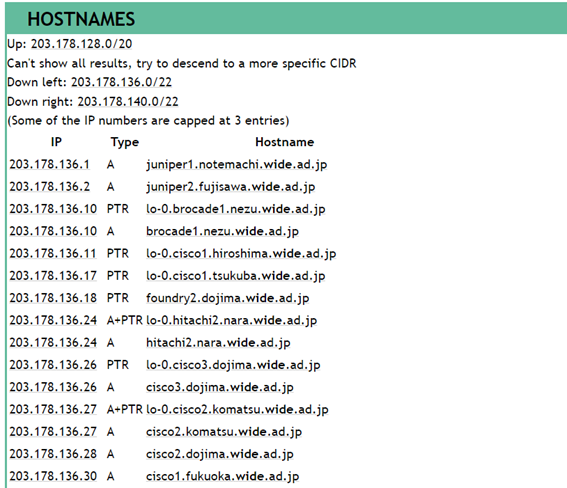

このIPアドレスを使ってネットワーク帯を探す方法ですが、次に少し別の?アプローチでも見てみます。当時のJPNIC whois Gatewayで組織名(AS情報/AS番号)で検索することができましたので、所有するネットワーク帯を一覧で表示するといったことも簡単でしたが、現在はインターフェースが閉じられているため、AS情報(AS情報の詳細はJPNICの記事を参照してください)や各ISP事業者の経路情報から追いかけて、ネットワーク帯を調査する必要があります。このAS番号ですが、同じポリシーで管理されるネットワーク帯の塊になり、BGPなどのルーティングプロトコルで接続される単位となっています。そのため、同じAS番号であれば、同一組織が管理している可能性が高いものとなっています。

如何使用此IP地址找到网络频段,但随后略有不同? 让我们也看看方法。 当时,JPNIC能够在JPNIC whois网关上按组织名称(AS信息/AS编号)进行搜索,因此很容易显示拥有的网络频段列表,但现在界面已关闭,因此请遵循AS信息(有关AS信息的详细信息,请参阅JPNIC的文章)和每个ISP运营商的路由信息。 需要调查网络频段。 此 AS 编号是由同一策略管理的大量网络频段,并且是通过路由协议(如 BGP)连接的单元。 因此,如果它是相同的AS编号,则很可能由同一组织管理。

先程のWIDEプロジェクトの例であれば、203.178.139.57を検索することで、AS番号を得ることができます。

在上面的 WIDE 项目示例中,您可以通过搜索 203.178.139.57 来获取 AS 编号。

IPアドレスからAS番号を取得する例 从 IP 地址获取 AS 编号的示例

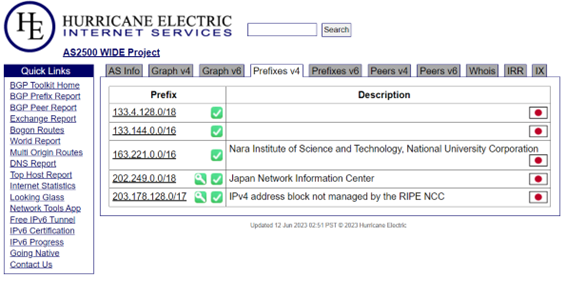

得られたAS番号で更に検索することで、先程のネットワーク帯の他に管理しているネットワーク帯の一覧を取得することができます。なお、実際には割り当てられたネットワーク帯を分配している可能性もあるため、全て所有していることは保証できない点は考慮しておく必要があります。

通过使用获得的 AS 编号进一步搜索,除了前面提到的网络频段之外,您还可以获得托管网络频段的列表。 应该注意的是,不可能保证您拥有所有分配的网络频段,因为它实际上可能是分布式的。

AS番号をもとに管理しているネットワーク帯を取得する例

获取基于 AS 编号的托管网络频段的示例

その他の調査 其他检查

ここまでドメインやネットワーク帯を調査する色々な手法を紹介してきましたが、更に精度を上げるための情報収集や調査方法も存在します(ただし結果が出るとは限りません)。

到目前为止,我们已经介绍了各种调查域和网络频段的方法,但也有信息收集和调查方法可以进一步提高准确性(但可能无法获得结果)。

検索エンジンを使った調査 使用搜索引擎进行研究

一番単純な手法は、検索エンジンに会社名を入力し結果を確認することです。

最简单的方法是在搜索引擎中输入您的公司名称并检查结果。

当然、結果には関係の無い情報も多数含まれてきますが、「三井物産セキュアディレクション株式会社 -site:mbsd.jp」と言ったように、既に判明しているドメインを除外しながら検索を続けることで、新しい情報が見つかるケースがあります。

当然,结果包含许多不相关的信息,但正如我所说“三井物产安全方向有限公司-site:mbsd.jp”,在某些情况下,可以通过继续搜索来找到新信息,同时排除已知的域。

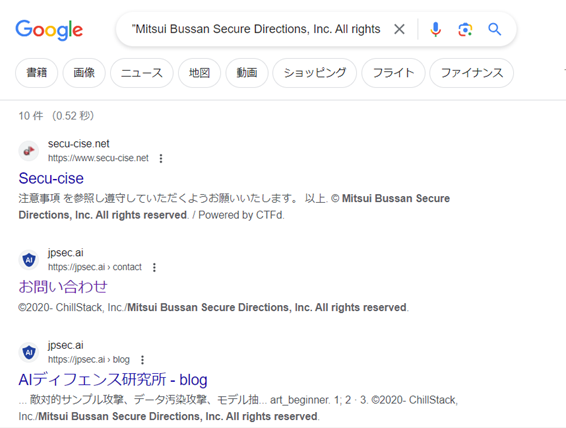

この他にも、Webサイトのフッター等にあるコピーライト表記を狙って「Mitsui Bussan Secure Directions, Inc. All rights reserved.」というキーワードで検索することも有効だったりしますし、異なる検索エンジン(Bingなど)で試すことでも違う結果が得られたりします。

此外,针对网站页脚等的版权声明,“三井物产安全指示公司。 保留所有权利“或尝试不同的搜索引擎(如必应)以获得不同的结果。

実際のGoogle検索でSecu-ciseやAIディフェンス研究所が見つかった例

实际的谷歌搜索找到了Secu-cise和AI防御实验室。

実際のBing検索でCAAVが見つかった例 在实际必应搜索中找到的 CAAV 示例

Webサイトのクローリング 网站抓取

Webサイトを確認することも大きな収穫を得られる可能性があります。

检查网站也可以带来丰收。

特に、会社概要ページには、「グループ会社情報」や「沿革」、「提供サービスサイト」の情報などが記載されていることが多く、調査のためのキーワードを多く収集することが可能です。

特别是,公司简介页面通常包含“集团公司信息”,“历史”,“提供的服务站点”等信息,因此可以收集大量关键字进行研究。

例えば弊社の沿革であれば、過去「E3ネットワークス株式会社」と合併しており、「E3ネットワークス株式会社」名義で取得または管理され続けているドメインやネットワーク帯が存在しないか、過去使用していたドメインは何であるかといった調査も有効です。

例如,就我们的历史而言,调查过去是否有任何域或网络频段与“E3 Networks”合并并继续以“E3 Networks Co., Ltd.”的名义被收购或管理,以及过去使用了哪些域。

会社の沿革画面 公司历史屏幕

過去使用していたドメインは検索エンジンを駆使して調べたり、WebArchiveなどで過去のサイトを覗いてみたりすることでも新たな発見があるかもしれません。

您可以通过充分利用搜索引擎或查看过去的网站(如WebArchive)来查找您过去使用的域来发现新事物。

過去使用していたドメインの過去サイト(WebArchive)

过去使用的域名的过去站点(网络存档)

また、サイトマップやrobots.txt、security.txt、sitemap.xml、crossdomain.xmlのようなファイルから情報を得られることもあるため、合わせて見ておきたいところです。これらのファイルはサブドメインの調査にも使えます(後編にて紹介します)。

您可能还想查看它,因为您可以从站点地图、机器人、.txt、安全性、.txt、站点地图、.xml和跨域.xml等文件中获取信息。 这些文件还可用于调查子域(在第二部分中描述)。

Google AdSense 谷歌广告感知

クローリングの一環でGoogle AdSenseの情報を確認することも有益です。

作为抓取的一部分,检查您的Google AdSense信息也很有用。

Google AdSenseでは、AdSense アカウントに一意に割り当てられる識別子である、サイト運営者用のID(パブリッシャーID)が割り当てられる仕様になっており、例えば以下のような広告コードに埋め込まれています。

Google AdSense 会分配一个发布商 ID,该 ID 是唯一分配给您的 AdSense 帐号的标识符,并嵌入在以下广告代码中,例如:

<script async src="https://pagead2.googlesyndication.com/

pagead/js/adsbygoogle.js"></script>

<!-- leaderboard -->

<ins class="adsbygoogle"

style="display:inline-block;width:728px;height:90px"

data-ad-client="ca-pub-xxxxxxxxxxxxxxxx"

data-ad-slot="1234567890"></ins>

<script>

(adsbygoogle = window.adsbygoogle || []).push({});

</script>

Google AdSenseヘルプに記載されたサンプルコード

Google AdSense 帮助中的示例代码

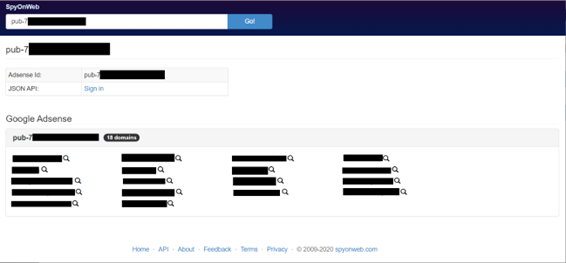

パブリッシャーIDは、一意に割り当てられる識別子であり同じ管理者のサイトであれば、同じパブリッシャーIDが設定されている可能性が高いため、このIDをキーに検索することで、所有しているWebサイトを列挙(ドメイン/サブドメインの収集)が可能です。

发布商 ID 是唯一分配的标识符,如果站点属于同一管理员,则可能会设置相同的发布者 ID,因此您可以通过搜索此 ID 作为键来枚举您拥有的网站(收集域/子域)。

一昔前であれば、検索エンジン(Google)でパブリッシャーIDを検索すると検索結果に並んで表示されるというありがたい?仕様でしたが、現在では、表示されなくなっています。

过去,当您在搜索引擎 (Google) 上搜索发布商 ID 时,它会并排显示在搜索结果中,谢天谢地? 这是设计使然,但现在不再显示。

しかしながら、パブリッシャーIDを検索できるSpyOnWebのようなサイトもあるため引き続きドメインやサブドメインを収集できる可能性があります。

但是,像SpyOnWeb这样的网站允许您搜索发布者ID,因此您仍然可以收集域和子域。

SypOnWebでパブリッシャーIDを検索した結果の例

SypOnWeb 上的发布商 ID 搜索结果示例

公的データベースの活用 公共数据库的利用

特に、日本の企業であれば、官公庁が提供するデータベースを見ることで有益な情報を得られる場合があります。

特别是,如果您是一家日本公司,您可以通过查看政府办公室提供的数据库来获得有用的信息。

gBizINFO(https://info.gbiz.go.jp/)

例えば、経済産業省が提供している「gBizINFO」であれば、会社名をKeyに法人情報を取得できます。同じ会社名や似た会社名の企業が持つサイトに遭遇した際、ここに記載される代表者名や住所の情報などから、最終的な正否判定ができる場合があります。

例如,使用经济产业省提供的“gBizINFO”,您可以使用公司名称作为密钥来获取公司信息。 当遇到公司拥有的具有相同公司名称或类似公司名称的网站时,可能会根据此处列出的代表名称和地址的信息做出最终的正确性或失败判断。

法人基本情報を検索した結果の例 基本法人信息的搜索结果示例

公開情報調査(Passive型の検索サービス) 公共信息调查(被动式搜索服务)

とりあえず簡単にドメインやIPアドレスに関して纏まった情報が見たいときには、情報をDB化して提供しているサービスを利用することも有効です。ただし、使う検索エンジンがPassive型であるのか、オンアクセス型(検索クエリを投げたタイミングで調査が発生するもの)であるかは適切に見極める必要があります。筆者は実際にオンアクセス型のツールによりサービスが停止したことがあるという事例も耳にしたことがあり、契約に基づかない調査の場合は特に法律に抵触する可能性があるため注意が必要です。

目前,如果您想轻松查看编译的有关域和IP地址的信息,则使用在数据库中提供信息的服务也很有效。 但是,有必要正确确定要使用的搜索引擎是被动类型还是按访问类型(调查发生在抛出搜索查询时)。 我实际上听说过访问工具导致服务瘫痪的情况,所以请注意,非合同调查可能会违反法律。

Robtex(https://www.robtex.com)

罗布特克斯(https://www.robtex.com)

IPアドレスやドメイン/サブドメイン、AS番号、DNS情報などのまとまった情報を提供しているサイトの一例としてとして、Robtexのようなサイトがあります。Robtexでは、NSサーバの情報などのDNSに関する情報やAS情報を含むルーティングに関する情報など様々な情報を見ることができます。サブドメインの探索方法は後編にて紹介しますが、一部のサブドメインについてはここからも取得することも可能です。

提供 IP 地址、域/子域、AS 编号、DNS 信息等信息集合的站点示例是像 Robtex 这样的站点。 在 Robtex 中,您可以看到各种信息,例如 DNS 信息(例如 NS 服务器信息)和路由信息(包括 AS 信息)。 如何查找子域将在第二部分中介绍,但也可以从这里获取一些子域。

ドメインをもとに検索した場合の例 基于域的搜索示例

ドメインをもとに検索した場合の例 基于域的搜索示例

IPアドレスをもとに検索した場合の例 基于 IP 地址的搜索示例

PassiveDNS 被动域名解析

PassiveDNSサービスの情報を検索することでも、ドメインの洗い出しを行うことができます。PassiveDNSサービスにより提供される検索可能なフィールドは異なりますが、会社名やメールアドレスで検索可能なものや、住所、電話番号などwhois情報で返るレコードを検索できるものなど様々です。また、過去のデータを検索するといったことも可能なサービスもあります。

您还可以搜索有关被动 DNS 服务的信息以识别域。 PassiveDNS 服务提供的可搜索字段各不相同,但有各种类型的可搜索记录,例如可以按公司名称或电子邮件地址搜索的记录,以及可以搜索返回的带有 whois 信息(如地址和电话号码)的记录的记录。 还有一些服务允许您搜索过去的数据。

viewdns.info(https://viewdns.info/)

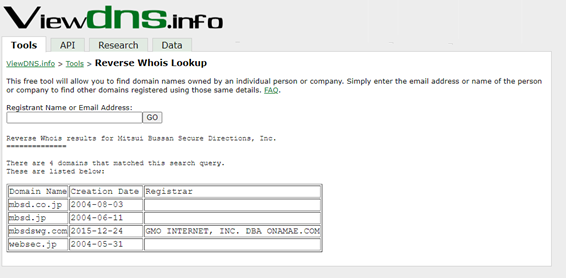

viewdns.infoはReverse whoisサービスを提供しているサイトの1つで、無償利用が可能です。検索可能なフィールドは登録者名(≒会社名)やメールアドレスになっています。

viewdns.info 是提供反向whois服务的网站之一,可以免费使用。 可搜索字段是注册人姓名(≒公司名称)和电子邮件地址。

viewdns.infoで検索した結果 viewdns.info 搜索结果

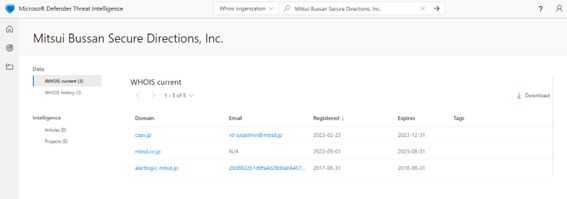

Microsoft Defender Threat Intelligence(https://ti.defender.microsoft.com/)

Microsoft防御者威胁情报(https://ti.defender.microsoft.com/)

Microsoft Defender Threat Intelligenceでは、脅威インテリジェンス情報として、様々な情報を提供しており、登録者名(≒会社名)やメールアドレス、住所、NSサーバなど検索のフィールドを指定した検索が可能です。このMicrosoft Defender Threat Intelligenceは、PassiveDNSの情報も持っているため、IPに紐づいたドメイン/サブドメイン情報の列挙やドメイン情報からサブドメインを列挙するなど幅広く活用することができます。サブドメインを探す手法については後編にて紹介します。

Microsoft Defender 威胁情报提供了多种威胁情报信息,您可以通过指定注册人姓名(≒公司名称)、电子邮件地址、地址、NS 服务器等搜索字段进行搜索。 由于Microsoft防御者威胁情报还具有被动DNS信息,因此可以广泛使用,例如枚举链接到IP的域/子域信息以及从域信息枚举子域。 查找子域的方法将在第二部分中介绍。

Microsoft Defender Threat Intelligenceで検索した結果

Microsoft 防御者威胁情报で検索した結果

違うTLDを試す 尝试其他顶级域名

企業やサイトによってはブランドのイメージを守るなどの理由から、異なるTLDも取得(確保)しておくケースもあります。弊社であればmbsd.jp以外の.comや.netなどを保有していないかを調査する形になります。所有ドメインを探すためには有効ではありますが、網羅的に試す以外に方法が思いつかず、お作法も悪いため、ここでは紹介のみとしておきます。もちろん列挙してくれるようなツールやサイトは存在しますが、ドメインの取得状況を確認するもの、DNSのクエリを投げるもの、whoisの情報を取得してくるものなど色々ありますので、相手方への影響などが無い手法であるか確認の上、実行するのが望ましいものとなります。

根据公司或网站的不同,出于保护品牌形象等原因,可能会获得(保护)不同的 TLD。 如果我们 mbsd.jp,我们将调查我们是否有任何其他.com或 .net。 找到你拥有的域名是有效的,但是除了全面尝试之外,我想不出其他方法,而且礼仪不好,所以我在这里只介绍一下。 当然,有工具和站点列出它们,但是有各种各样的工具和站点可以检查域的获取状态,抛出DNS查询,获取whois信息等,因此最好在执行之前检查该方法是否不会影响另一方。

RDAP 目录

まだまだ浸透していない印象ですが、whoisの後継であるRDAPも同様に情報を取得することができます。RDAPはwhoisで問題視されていた点(暗号化されていない、フォーマットが統一されていないなど)を解消するプロトコルです。

我的印象是它还没有渗透,但 RDAP,whois 的继任者,也可以获取信息。 RDAP是一种解决whois问题的协议(未加密,统一等)。

JSONベースの応答が返ってくるため、機械的に処理しやすくなっています。whoisが平文であるなどの問題(GDPR対応)から今後置き換わっていくものと予想されますが、whoisの終了時期は執筆時点では未定となっており、RDAPもまだまだ普及していないという印象で、情報が取れないものも多くあるのが現状です。

它返回基于 JSON 的响应,使其更易于机械处理。 预计将来会因为whois是纯文本(符合GDPR)等问题而被替换,但在撰写本文时WHOIS的终止日期尚未确定,RDAP尚未普及,还有很多东西无法获得。

# curl https://rdap.apnic.net/ip/203.178.136.0

{"rdapConformance":["nro_rdap_profile_0","cidr0","rdap_level_0"],"notices":[{"title":"Source","description":["Objects returned came from source","JPNIC"]},{"title":"Terms and Conditions","description":["This is the APNIC WHOIS Database query service. The objects are in RDAP format.","This information has been partially mirrored by APNIC from JPNIC. To obtain more specific information, please use the JPNIC WHOIS Gateway at http://www.nic.ad.jp/en/db/whois/en-gateway.html or whois.nic.ad.jp for WHOIS client. (The WHOIS client defaults to Japanese output, use the /e switch for English output)"],"links":[{"value":"https://jpnic.rdap.apnic.net/ip/203.178.136.0","rel":"terms-of-service","href":"http://www.apnic.net/db/dbcopyright.html","type":"text/html"}]},{"title":"Whois Inaccuracy Reporting","description":["If you see inaccuracies in the results, please visit: "],"links":[{"value":"https://jpnic.rdap.apnic.net/ip/203.178.136.0","rel":"inaccuracy-report","href":"https://www.apnic.net/manage-ip/using-whois/abuse-and-spamming/invalid-contact-form","type":"text/html"}]}],"country":"JP","events":[{"eventAction":"last changed","eventDate":"2002-11-26T02:26:43Z"}],"name":"WIDE-BB","remarks": ..(snip)..

{"rdapConformance":["nro_rdap_profile_0","cidr0","rdap_level_0"],"notices":[{"title":"Source","description":["Objects returned came from source","JPNIC"]},{"title":"Terms and Conditions","description":["This is the APNIC WHOIS Database query service. The objects are in RDAP format.","This information has been partially mirrored by APNIC from JPNIC. To obtain more specific information, please use the JPNIC WHOIS Gateway at http://www.nic.ad.jp/en/db/whois/en-gateway.html or whois.nic.ad.jp for WHOIS client. (The WHOIS client defaults to Japanese output, use the /e switch for English output)"],"links":[{"value":"https://jpnic.rdap.apnic.net/ip/203.178.136.0","rel":"terms-of-service","href":"http://www.apnic.net/db/dbcopyright.html","type":"text/html"}]},{"title":"Whois Inaccuracy Reporting","description":["If you see inaccuracies in the results, please visit: "],"links":[{"value":"https://jpnic.rdap.apnic.net/ip/203.178.136.0","rel":"inaccuracy-report","href":"https://www.apnic.net/manage-ip/using-whois/abuse-and-spamming/invalid-contact-form","type":"text/html"}]}],"country":"JP","events":[{"eventAction":"last changed","eventDate":"2002-11-26T02:26:43Z"}],"name":"WIDE-BB","remarks": ..(snip)..

まとめ? 总结?

ここまでドメインやネットワーク帯を調査するための手法を取り上げてきました。続いてサブドメインを調査する手法の紹介を…と思いましたが、長くなってしまったので、続きは後編にて紹介したいと思います。

到目前为止,我们已经介绍了调查域和网络频段的方法。 接下来,我将介绍调查子域的方法… 我想,但它已经变得很长了,所以我想在第二部分中介绍延续。

プロダクト&ソリューション事業部 产品与解决方案部

AI&高度先端技術開発 AI&高度先端技术开発

米山 俊嗣

原文始发于mbsd:ドメインやサブドメインを調査する話(前編)