APT攻击

DUCKTAIL:疑似越南组织针对FaceBook

疑似海莲花攻击样本

APT35使用新工具开展攻击活动

TA4563使用EvilNum恶意软件攻击欧洲金融实体

响尾蛇伪装巴基斯坦空军网站开展攻击

疑似APT37使用Konni恶意软件开展攻击活动

Kimsuky通过word文档发送钓鱼链接

攻击活动

利用Microsoft应用程序投递Cobalt Strike Beacon

Robin Banks:一个新的网络钓鱼即服务平台

漏洞情报

Candiru间谍软件利用Chrome 0day漏洞感染中东记者

恶意软件

揭秘Subzero恶意软件的背后开发者

数据泄露

泄露540万Twitter用户的数据

APT攻击

DUCKTAIL:疑似越南组织针对FaceBook

WithSecure(前身为F-Secure)的研究人员披露了一起名为DUCKTAIL的持续攻击活动,该活动针对Facebook的商业和广告平台的运营员工,使用信息窃取恶意软件窃取浏览器cookie并滥用经过身份验证的Facebook会话从受害者的Facebook帐户中窃取信息,最终劫持受害者管理的Facebook 商业帐户。攻击者疑似是来自越南的APT组织,于2018年开始活跃,以攫取经济利益为目的,主要针对美国、印度、沙特阿拉伯、意大利、德国、瑞典、芬兰和菲律宾等国的目标。下图是攻击活动流程示意图。

来源:

https://labs.withsecure.com/assets/BlogFiles/Publications/WithSecure_Research_DUCKTAIL.pdf

疑似海莲花攻击样本

近日,研究人员捕获疑似APT32(又名海莲花)的攻击样本。文件名:TT – PR Advertisement 2022.doc,恶意代码释放的文件路径:C:ProgramDataMicrosoft Windows Mediamedia.dll。下图是文件截图。

来源:

https://twitter.com/jameswt_mht/status/1551515735993815040

APT35使用新工具开展攻击活动

来自伊朗的APT35(又名Yellow Garuda),至少从2012年开始活跃,并且可能是过去十年中最活跃、最持久的伊朗APT组织之一,主要通过仿冒合法邮件服务商的登录页面进行钓鱼攻击,收集受害目标的登录凭据。近日,普华永道研究人员发现,该组织疑似利用Android 恶意软件PINEFLOWER窃取数据。此次攻击中发现的Telegram“grabber”工具,该组织至少从2021年1月就开始使用,并用于针对国内目标获取Telegram消息和联系人信息,并为移动端恶意软件提供初始访问权限。在过去一年里,APT35不断为其武器库添加新工具,但该组织存在操作安全(OPSEC)方面的失误,导致其TTP遭到泄露。

来源:

https://www.pwc.com/gx/en/issues/cybersecurity/cyber-threat-intelligence/old-cat-new-tricks.html

TA4563使用EvilNum恶意软件攻击欧洲金融实体

近期TA4563专门针对中心化金融行业实体开展攻击活动。研究人员发现该组织在2021年末和2022年初使用ISO、Microsoft Word和快捷方式(LNK)文件的各种组合投递新版本的EvilNum 后门。EvilNum可用于窃取数据或加载额外的有效载荷,并且包含多个有趣的组件,用于逃避检测并根据已识别的防病毒软件修改感染路径。此次攻击活动中的TTP与厂商Zscaler 在2022年6月发布报告(https://www.zscaler.com/blogs/security-research/return-evilnum-apt-updated-ttps-and-new-targets)存在重叠。

来源:

https://www.proofpoint.com/us/blog/threat-insight/buy-sell-steal-evilnum-targets-cryptocurrency-forex-commodities

响尾蛇伪装巴基斯坦空军网站开展攻击

近日,分析人员捕获到响尾蛇组织针对巴基斯坦军事机构开展网络钓鱼活动的恶意样本。攻击者向目标发送名为circular_01072022.pdf.lnk的LNK文件,使用的C2域名为finance.paf-gov.org,冒充巴基斯坦空军网站的域名paf.gov.pk。

来源:

https://twitter.com/h2jazi/status/1550524741202726919

疑似APT37使用Konni恶意软件开展攻击活动

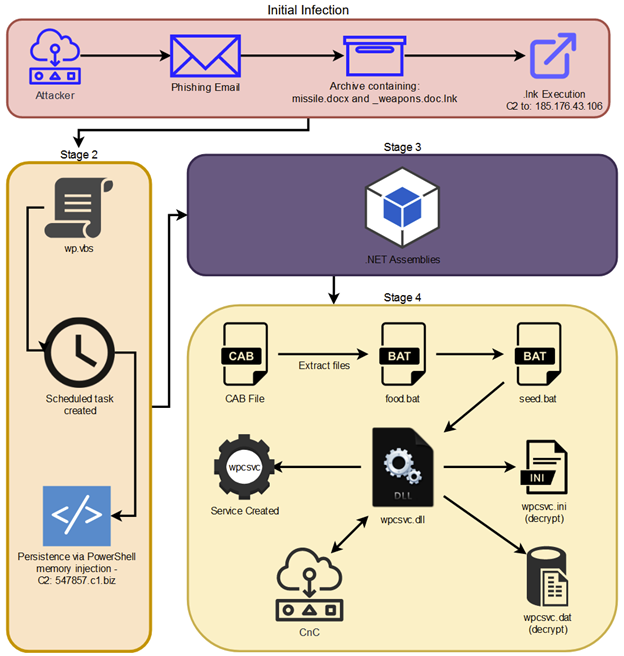

朝鲜背景的APT37组织,通过网络钓鱼邮件发送恶意附件开展攻击活动,Konni恶意软件作为压缩文件附件嵌入到网络钓鱼文档中。Konni恶意软件是一种远程访问木马(RAT),能够在主机上建立持久性并提升权限。APT37曾用该恶意软件于2022年1月攻击俄罗斯外交部部长,但是此次攻击的基础设施与APT28的IP,托管服务器以及主机名之间存在交叉,所以此次攻击活动背后的真正APT组织有待确定。下图是攻击流程图。

来源:

https://www.securonix.com/blog/stiffbizon-detection-new-attack-campaign-observed/

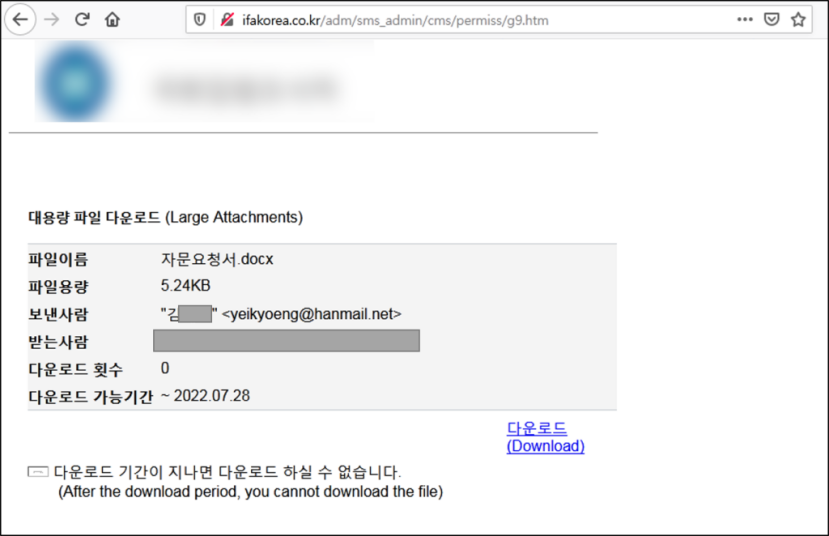

Kimsuky通过word文档发送钓鱼链接

朝鲜组织Kimsuky通过网络钓鱼邮件分发恶意word文档,文档中嵌入恶意URL,当目标点击电子邮件中的链接时,会打开附加恶意URL的页面。通过诱导用户执行宏脚本开展进一步攻击活动。下图是恶意URL的页面。

来源:

https://asec.ahnlab.com/ko/37175/

攻击活动

利用Microsoft应用程序投递Cobalt Strike Beacon

近日,研究人员发现一个使用Microsoft应用程序(例如“Teams.exe”和“OneDrive.exe”)加载恶意DLL文件,部署Cobalt Strike Beacon的恶意文件。Cobalt Strike Beacon可用于恶意活动,例如下载额外的有效载荷、横向移动等。此次攻击目标是一家位于意大利的公司,该公司提供信贷服务、基金和资产管理以及房地产服务等。下图是恶意文档内容。

来源:

https://blog.cyble.com/2022/07/27/targeted-attacks-being-carried-out-via-dll-sideloading/

Robin Banks:一个新的网络钓鱼即服务平台

Robin Banks是一个网络钓鱼即服务(PhaaS)平台,于2022年3月首次出现,主要业务是出售现成的网络钓鱼工具包,旨在获取居住在美国、英国、加拿大和澳大利亚的个人的财务信息。6月中旬,IronNet研究人员发现了一项新的大规模攻击活动,利用Robin Banks平台,通过短信和电子邮件访问与花旗银行有关的凭据和财务信息以及Microsoft帐户凭据。

来源:

https://www.ironnet.com/blog/robin-banks-a-new-phishing-as-a-service-platform

漏洞情报

Candiru间谍软件利用Chrome 0day漏洞感染中东记者

以色列监控软件供应商Candiru,使用谷歌Chrome中的0day漏洞CVE-2022-2294向土耳其、也门、巴勒斯坦的个人和黎巴嫩的记者发起了攻击,并且侵入了一家新闻机构员工使用的网站。该漏洞是WebRTC中的一个堆缓冲区溢出漏洞。虽然目前无法确定攻击者的真实目的,但研究人员认为,攻击者是为了监视目标记者正在研究的新闻,或收集记者与新闻媒体分享的敏感数据。

来源:

https://decoded.avast.io/janvojtesek/the-return-of-candiru-zero-days-in-the-middle-east/

恶意软件

揭秘Subzero恶意软件的背后开发者

针对欧洲和中美洲的恶意软件Subzero,其背后的开发者是一家总部位于奥地利名为DSIRF的软件公司。公司官网称其“为技术、零售、能源和金融领域的跨国公司”提供服务,并拥有“一套高度复杂的信息收集和分析技术。”研究人员发现Subzero恶意软件通过多种方法部署。2021年和2022年,攻击者曾经利用Windows和Adobe Reader中的0day漏洞部署Subzero恶意软件开展攻击活动。

来源:

https://www.microsoft.com/security/blog/2022/07/27/untangling-knotweed-european-private-sector-offensive-actor-using-0-day-exploits/

数据泄露

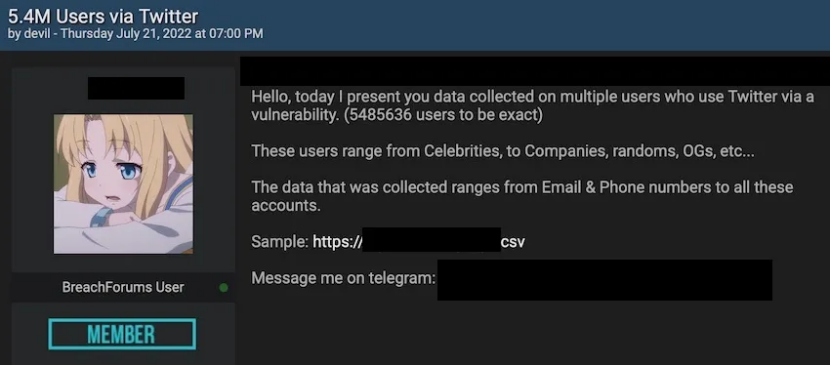

泄露540万Twitter用户的数据

通过利用社交媒体平台中出现的已修复漏洞,攻击者获得并泄露540万Twitter用户数据。泄露数据正在黑客论坛Breached Forums上出售。攻击者可以利用漏洞通过相关的电话号码/电子邮件找到 Twitter帐户,即使用户已选择在隐私选项中阻止这种情况。泄露数据库包含电子邮件、电话号码等信息,并且卖家还以csv文件的形式分享了一份数据样样例。

来源:

https://securityaffairs.co/wordpress/133593/data-breach/twitter-leaked-data.html

往期推荐

揭秘集多种攻击服务于一体的商业型性APT组织——Atlas Intelligence Group(AIG)

东欧地区持续的网络钓鱼攻击——每周威胁动态第88期(07.15-07.21)

Transparent Tribe新样本披露——每周威胁动态第87期(07.08-07.14)

原文始发于微信公众号(白泽安全实验室):疑似海莲花攻击样本——每周威胁动态第89期(07.22-07.28)